IT-Grundschutz. Profile.

# 2.64

IT-Grundschutz-Profile

Stand: 20221022 20220924 20220917

Folgende Profile werden mit dem opus i Build 1253 ausgeliefert:

Handwerksbetrieb

Handwerkskammer

IT-Dienstleister

Kommunalverwaltung

RZ-Connected*

Landesbehörde

Leitstelle

Papierfabrik

Reederei-Landbetrieb

Reederei-Schiffbetrieb

Verkehrssteuerungs- und Leitsystem der Bundesautobahn (Gesamtkonzept)

Verkehrssteuerungs- und Leitsystem der Bundesautobahn (Gesamtkonzept + erweiterter Scope)

Verkehrssteuerungs- und Leitsystem der Bundesautobahn (Tunnel + erweiterter Scope)

Verkehrssteuerungs- und Leitsystem der Bundesautobahn (Tunnel)

Weltrauminfrastrukturen

kronsoft Profil “Basisanforderungen” *

kronsoft Profil “Basis- + Standardanforderungen” *

Die kronsoft-Profile ( siehe * ) basieren auf der vorgeschriebenen ITGS-Modellierung und sollen den Einstieg in den ITGS erleichtern. Beide können auf den vollständigen ITGS umgestellt werden (wie alle anderen der oben gezeigten Profile auch)

Was wird beim Implementieren eines Profils berücksichtigt?

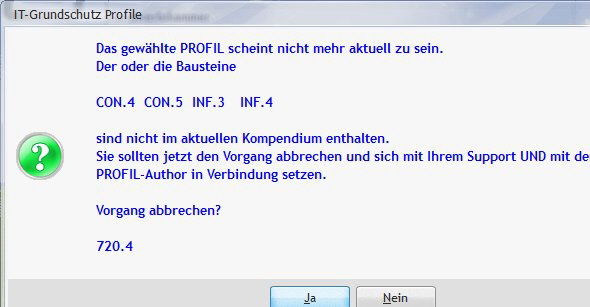

- Bei Überalterung des Profils (Prüfung gegen das aktuelle Kompendium) wird der Anwender darüber informiert

- Die im Profil genannten MUSS-Bausteine werden auf Zuordnung im IT-Verbund abgeprüft.

Fehlt ein MUSS-Baustein im IT-Verbund wird der Anwender darüber informiert

- Die im Profil genannten SOLL-Bausteine werden auf Zuordnung im IT-Verbund abgeprüft.

Fehlt ein SOLL-Baustein im IT-Verbund, obwohl das zum Baustein gehörende Zielobjekt im IT-Verbund vorhanden ist,

wird der Anwender darüber informiert

- Mehrere im Profil dargestellte Modellierungen ( Scopes, Abgrenzungen von IT-Verbunden) mit Hilfe verschiedener

Profilsteuerdateien (Beispiel: 3 x Profil X aber mit den Ausprägungen Basis, Standard, “Full”)

- Zusätzlich geforderte Anforderungen, die zu im Profil nicht aufgeführten MUSS-/SOLL-Bausteinen gehören.

(Unter den MUSS-/SOLL-Bausteinen ist der Baustein X nicht genannt, allerdings die Anforderungen X.Ax bis X.Ay)

- Die im Profil vorgesehene Schutzstufe (Basis, Standard)

- Explizit aufgeführte Hinweise zu Anforderungen werden mit den jeweiligen Anforderungen verknüpft

(siehe Profile IT-Dienstleister und/oder Kommunalverwaltung)

Was wird nicht berücksichtigt?

- Die ordnungsgemäße Zusammenstellung - das Vorhandensein - der im Profil genannten Zielobjekte

- Explizit im Profil geforderte oder genannte Schutzbedarfszuordnungen (CIA)

- Explizit im Profil geforderte und eigen zu entwickelnde Anwender-Anforderungen.

Die muss der Anwender selbst durch “Eigene Maßnahme” erstellen

- Fehlt ein SOLL-Baustein in der Modellierung bei gleichzeitigem Fehlen des dazugehörenden Zielobjektes im IT-Verbund,

wird der Anwender darüber NICHT informiert, weil dies kein Fehler darstellt

Wie kann nach dem Einspielen eines Profils gearbeitet werden?

- Nach dem Einspielen eines Profils kann, wie im IT-Grundschutz-200 vorgesehen, gearbeitet werden

Kann nach dem Einspielen eines Profils eine Zertifizierung angestrebt werden?

- Ja, wenn inaktiv gesetzte Bausteine und seine Anforderungen berücksichtigt und implementiert werden

- Ja, wenn gelöschte Bausteine und seine Anforderungen nachträglich wieder aufgenommen

und implementiert werden (Funktion “Bausteine hinzufügen”)

Sind IT-Grundschutz-Check, Risikoanalyse, Referenzdokumente möglich?

- Ja, nach dem Einspielen eines Profils kann, wie im IT-Grundschutz-200 vorgesehen, gearbeitet werden

Kann nachträglich und automatisiert von einem Basis-Profil auf ein Standard-Profil umgeschaltet werden?

- Ja, wenn beim Einspielen eines Profils weder Bausteine noch Anforderungen gelöscht

sondern lediglich inaktiv geschaltet wurden

Kann nachträglich und automatisiert von einem Standard-Profil auf ein komplettes-Profil mit erhöhten

Anforderungen umgeschaltet werden?

- Ja, wenn beim Einspielen eines Profils weder Bausteine noch Anforderungen gelöscht

sondern lediglich inaktiv geschaltet wurden

Kann von einem eingespielten Profil automatisch auf den ursprünglichen Stand (ohne Profil) gewechselt werden?

- Ja, per Restore der internen Datensicherung** ODER wenn beim Einspielen eines Profils weder Bausteine noch

Anforderungen gelöscht sondern lediglich inaktiv geschaltet wurden

(** setzt das Nutzen der übergreifenden Umsetzung voraus)

Hinweis zu Bausteinen, die nicht im Profil enthalten sind (aber beachtet werden sollen)

Sind im IT-Verbund Bausteine modelliert, die überhaupt NICHT im Profil gelistet sind, insbesondere beim Profil “RZ-Connected”, werden diese entsprechend den Vorgaben behandelt, also entweder INAKTIV geschaltet oder GELÖSCHT.

Um Doppelaufwand und Zuordnungsfehler zu vermeiden, sollten diese Zielobjekte erst nach der Zuordnung des Profils in den IT-Verbund aufgenommen und modelliert werden.

Beispiel: die Verantwortung für die IT-Infrastruktur liegt bei Dritten

Wird die IT-Infrastruktur der Institution (Gemeinde, Stadt,...) durch ein externes Rechenzentrum (Dritter) betrieben, das die Verantwortung für die Hardware (SYS-Bausteine) trägt, werden im Profil des Rechenzentrums für die angeschlossenen Institutionen keine SYS-Bausteine aufgeführt sein.

Sind im IT-Verbund aber Zielobjekte vorhanden, denen SYS-Bausteine zugeordnet sind, z.B. eigene Server oder eigene PCs, die nicht durch den Dritten betrieben werden und das gewählten Profil keine MUSS- oder SOLL-Bausteine aus der Schicht “SYS” enthält, werden diese Bausteine entsprechend den Verarbeitungsvorgaben behandelt, also entweder INAKTIV geschaltet oder GELÖSCHT.

![]() Profil zuordnen

Profil zuordnen

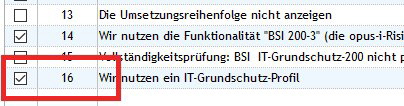

1. OPTION 16, IT-Grundschutz-200 setzen. Damit die Funktion “Profile” zur Verwendung freigeschaltet wird.

Grundsätzlich haben nur Anwender mit Admin-Rechten darauf Zugriff.

Ist die Option 16 nicht gesetzt, ist der Popup-Menüpunkt “Profile” nicht sichtbar.

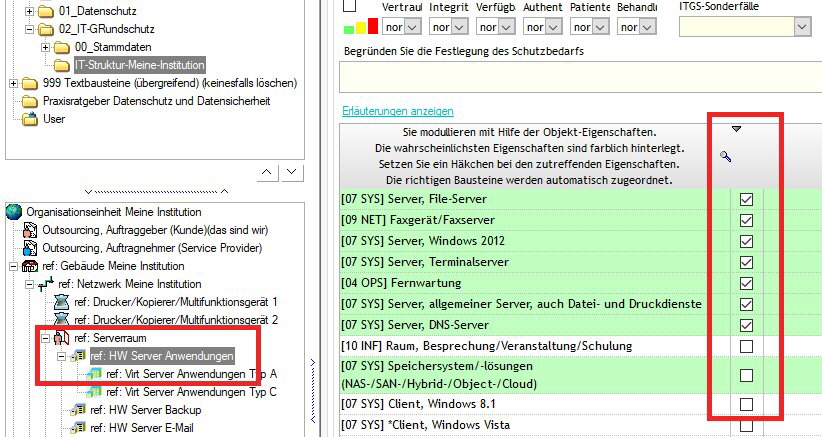

2. Unabhängig von den Profilvorgaben MÜSSEN die Zielobjekte im IT-Verbund vollständig modelliert werden,

wie dies in opus i vorgesehen ist (ITGS-konform), damit eine annähernde Vollständigkeit der verwendeten

Bausteine sichergestellt wird!

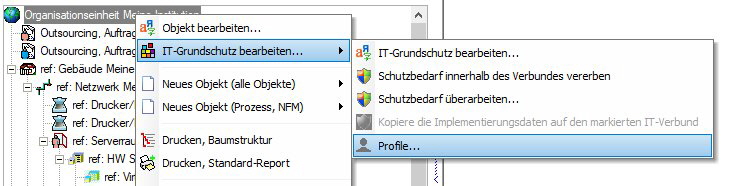

3. Profilverarbeitung starten

Die Profilverarbeitung wird auf dem Startelement des IT-Verbundes ausgelöst.

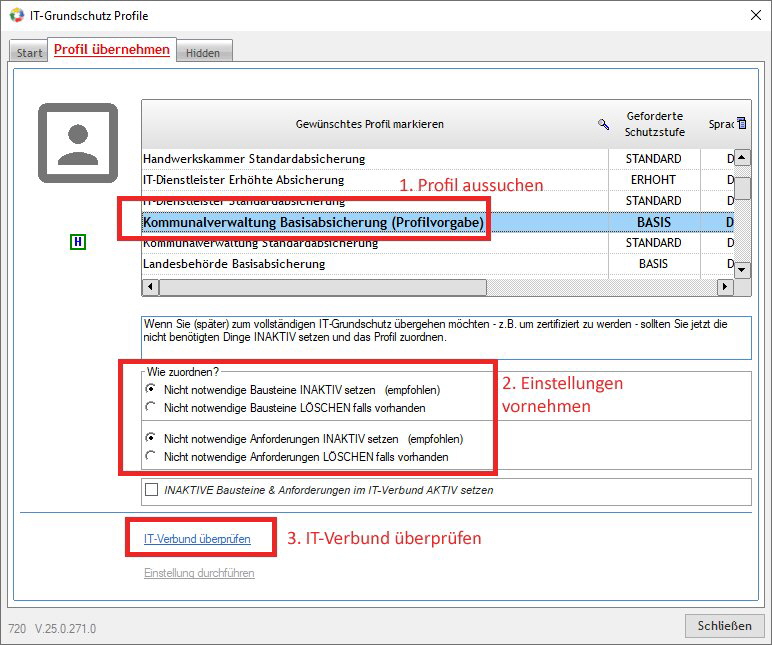

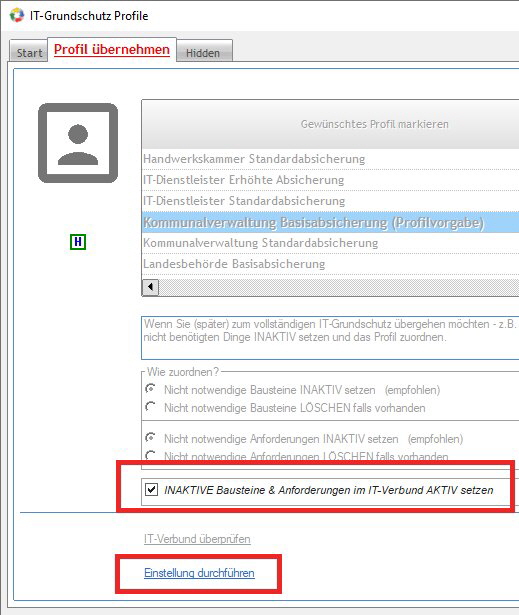

4. Profil auswählen und “Vollständigkeit” testen

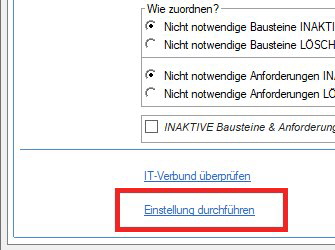

Wir empfehlen grundsätzlich die Verarbeitungsregel “INAKTIV setzen” zu wählen.

Dies erleichtert - später - mit höheren Anforderungen weiter zu arbeiten, um z.B. einer Zertifizierung anzustreben.

Eines der möglichen Testergebnisse:

5. Einstellung durchführen - Profil zuordnen

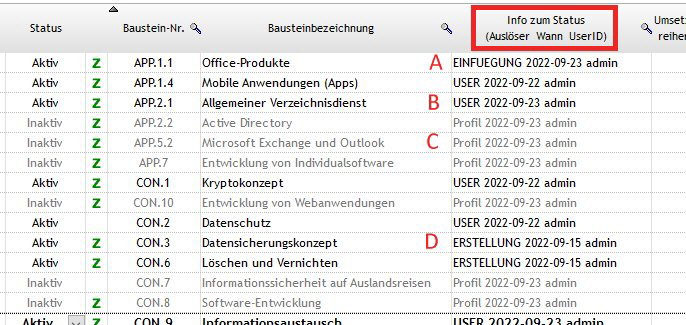

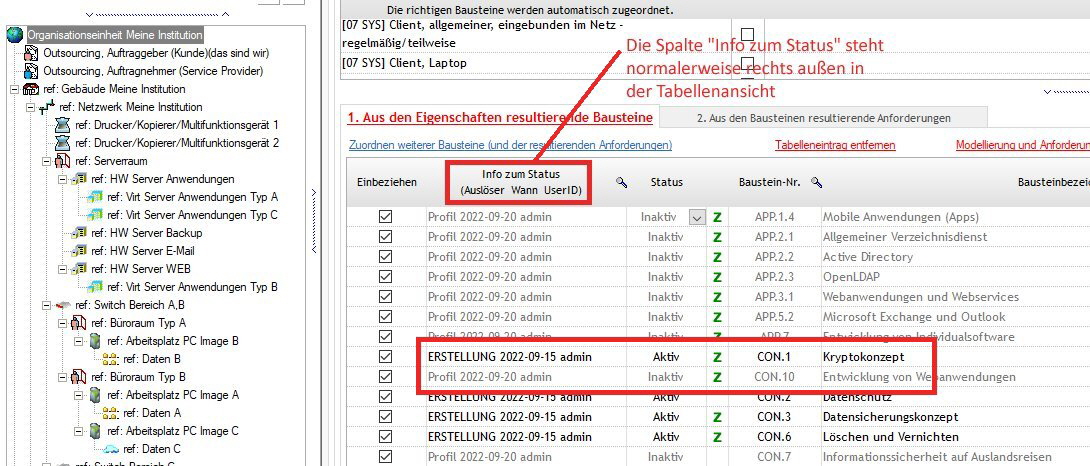

6. Das wird dokumentiert

Die Spalte “Info zum Status” steht normalerweise rechts außen in den Tabellen

A = EINFÜGUNG = der Baustein wurde

nachträglich und manuell eingefügt

B = USER = Status wurde manuell geändert.

Hier von “Inaktiv” zu “Aktiv”

C = PROFIL = der Status wurde durch das

Zuordnen eines Profils geändert

D = ERSTELLUNG = der Status wurde durch die

Modellierung beim Anlegen der Daten

gesetzt

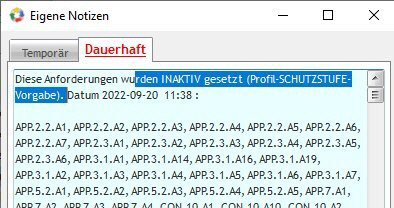

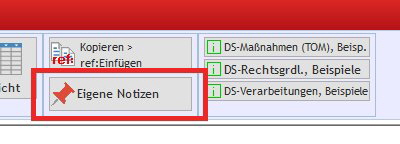

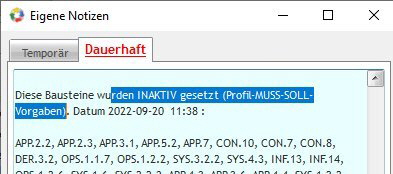

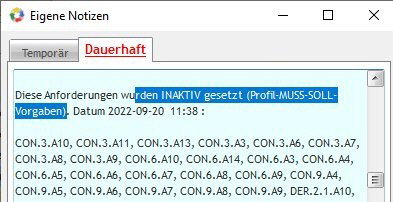

7. Das wird in “Eigene Notizen” zum Nachlesen dokumentiert

8. Das Ergebnis der Profilzuordnung

Gewählt war “Inaktiv setzen”. CON.1 / 2 / 3 / 6 sind Profil-MUSS-SOLL-Vorgabe und bleiben aktiv.

9. Zusätzliche Information

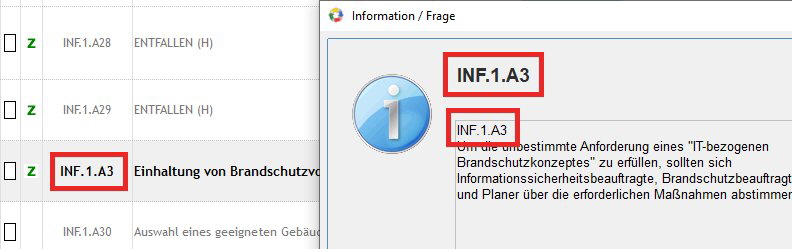

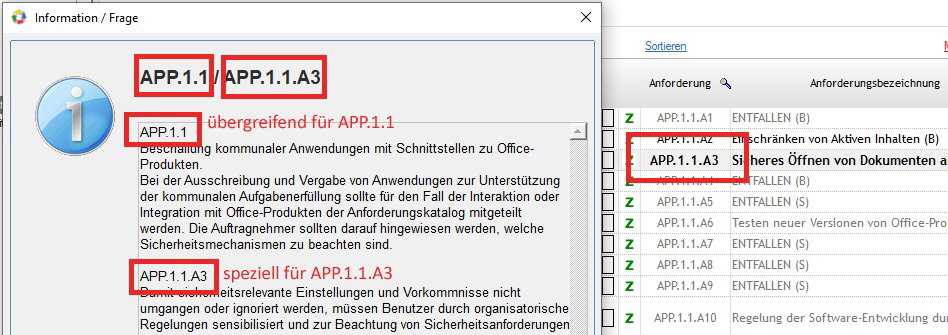

Sind im Profil Hinweise zu Bausteinen oder Anforderungen hinterlegt, werden diese beim

Bearbeiten der Anforderung angezeigt

10. Zurücksetzen und ohne Profil oder mit einem anderem Profil weiterarbeiten

Jedes eingespielte Profil kann zurückgesetzt werden.

Voraussetzung ist, dass weder Bausteine noch Anforderungen gelöscht wurden.

Ende

Hinweis zur Aufnahme von Zielobjekten in den IT-Verbund bezüglich Bausteinen, die nicht im Profil enthalten sind (insbesondere Profil “RZ-Connected”)

Profil zuordnen

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)