Datenschutz, Risikobewertung/-analyse

# 1.120

DIE RISIKOBEWERTUNG/-ANALYSE

In der EU-DSGVO wird grundsätzlich vorgeschrieben die Risiken zu bewerten, denen eine Verarbeitung (oder ein Verarbeitungsprozess oder mehr) unterliegen.

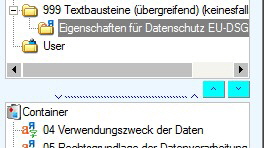

opus i bietet dazu das Risikobjekt ![]() an. Es ist fast deckungsgleich mit dem DSFA-Objekt

an. Es ist fast deckungsgleich mit dem DSFA-Objekt ![]() . Wenn Sie also die DSFA kennen, werden Sie hier nichts neues finden.

. Wenn Sie also die DSFA kennen, werden Sie hier nichts neues finden.

VORARBEITEN

Erfassen Sie, bevor Sie mit der Bearbeitung der RISIKOBEWERTUNG beginnen, die in der RISIKOBEWERTUNG beteiligten ‘Elemente’. Dies sind die IT-Objekte des Betrachtungs-Scope und die Teammitglieder des RISIKOBEWERTUNGS-Teams. Siehe hier.

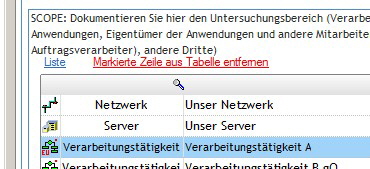

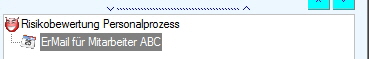

Im Betrachtungs-Scope können sich durchaus Menschen/Organisationen befinden, nämlich die Angreifer, also Unberechtigte.![]() In einer gut gemachten RISIKOBEWERTUNG soll nicht ein einzelnes Objekt, z.B. einzelne Verarbeitung, betrachtet werden, sondern der oder ein Prozess, innerhalb dessen eine oder mehrere Verarbeitungen ablaufen.

In einer gut gemachten RISIKOBEWERTUNG soll nicht ein einzelnes Objekt, z.B. einzelne Verarbeitung, betrachtet werden, sondern der oder ein Prozess, innerhalb dessen eine oder mehrere Verarbeitungen ablaufen.

Die RISIKOBEWERTUNG wird grundsätzlich aus der Sicht der Betroffenen durchgeführt.

Die RISIKOBEWERTUNG betrachtet die Risiken denen der Betroffene unterliegt, nicht die der IT.

Registerkarte ALLGEMEIN

BESCHREIBUNG ist eine kurze, allgemeine Info, aus der herausgehen sollte, um was es hier geht.

LINKS für den Fall, dass externe Dokumente in die Doku eingebunden werden sollen.

WIEDERVERWENDUNG

Jede RISIKOBEWERTUNG kann für eine weitere RISIKOBEWERTUNG wiederverwendet werden. Kopieren - Einfügen.

So könnten durchaus die aufwändigen Schritte 2, 3, 4 bzgl. des Arbeitsaufwandes minimiert werden.

Registerkarte SCHRITT 1

SCOPE

Wir betrachten nicht nur die Verarbeitung selbst sondern auch die Elemente, die benötigt werden, damit diese Verarbeitung überhaupt ausgeführt werden kann - sprich die IT. Betrachten Sie auch unberechtigte Dritte, die ein Interesse an den Daten haben (siehe Whitepaper Datenschutzfolgenabschätzung).

TEAM

Die RISIKOBEWERTUNG soll nicht von einer Person alleine durchgeführt werden - ein Team sind mindestens zwei.

Registerkarte SCHRITT 2

Hier legen Sie die Grundlage zur Risikobewertung.

Beachten Sie die in blauer Schrift hinterlegten Hinweise.

Sie definieren, wie Sie die Eintrittswahrscheinlichkeiten von Schäden und die Schadenshöhen für den Scope und die verwendeten Daten einschätzen.

Prüfen Sie, ob Sie mit der Definition der Wahrscheinlichkeiten in der Spalte Erläuterung konform gehen oder diese korrigieren möchten. Ebenso mit dem Schadenausmaß.

Malen Sie die Matrix mit den Farben aus (linke Maustaste).

Grüne Farbe in der Zelle: Eintritt zu Schaden ist gering ... wir implementieren keine zusätzlichen Maßnahmen.

Gelbe Farbe in der Zelle: Eintritt zu Schaden ist so ausgeprägt, dass wir zusätzlichen Maßnahmen implementieren, wenn es wirtschaftlich/zeitlich (alarp) vertretbar ist.

Rote Farbe in der Zelle: Eintritt zu Schaden ist so ausgeprägt, dass wir auf jeden Fall durch das Implementieren von Maßnahmen das Risiko reduzieren sollten/müssen.

Hinterlegen Sie unbedingt Hinweise zu Ihren Festlegungen, damit Sie auch noch nach Jahren nachvollziehen können, warum Sie so und nicht anders entschieden haben.

Registerkarte SCHRITT 3

Hier dokumentieren Sie die Risikobewertung.

Beachten Sie die in blauer Schrift hinterlegten Hinweise.

LINKE SEITE der Registerkarte

Hier werden alle Weiteren Eigenschaften der im Scope befindlichen Objekte dargestellt; die linke Seite ist also zur Info.

RECHTE SEITE der Registerkarte

Hier stufen Sie zu jeder Gefährdung, die Sie als möglich einschätzen und deshalb mit Häkchen versehen, die Eintrittswahrscheinlichkeit und Schadenhöhen ein. Die angezeigte Farbe resultiert dann aus den jeweils tangierten Zellen der Risikomatrix.

Hinterlegen Sie Hinweise zur Einstufung.

Registerkarte SCHRITT 4

Hier dokumentieren Sie die Maßnahmen, die zu implementieren wären.

Beachten Sie die in blauer Schrift hinterlegten Hinweise.

LINKE SEITE der Registerkarte

Hier werden nochmal die Bewertung der Gefährdungen aus Schritt 3 dargestellt; die linke Seite ist also zur Info.

RECHTE SEITE der Registerkarte

Hier werden die Maßnahmen festgelegt (Häkchen), die jetzt implementiert werden sollen.

Alternativ, zur oberen Maßnahmentabelle, kann in der unteren rechten Tabelle ein IT-Sicherheitskonzept eingestellt werden.

Damit die rechte obere Tabelle überhaupt gefüllt werden kann, muss der Ordner markiert werden, in dem sich die Maßnahmen (Weitere Eigenschaft: Maßnahme) befinden: danach bitte im RISIKOBEWERTUNG-Fenster aktualisieren

danach bitte im RISIKOBEWERTUNG-Fenster aktualisieren

Damit nicht zuviele Maßnahmen ausgewählt werden, kann über den türkis hinterlegten Link nachgeschaut werden, welche Maßnahmen innerhalb des gesamten Scopes, einschließlich die beim Mandanten hinterlegten Maßnahmen, bereits dokumentiert worden sind.

Damit die jetzt ausgewählten Maßnahmen beim richtigen Scope-Objekt - beim Speichern - hinterlegt werden, muss auf der Registerkarte “1:” genau dieses eine Scope-Objekt markiert werden.

Registerkarte SCHRITT 5

AKTUALISIERUNGSUNTERSTÜTZUNG

Beachten Sie die in blauer Schrift hinterlegten Hinweise.

Artikel 35 EU-DSGVO in Verbindung mit Artikel 32 (1) d verlangt, dass die DSFA in regelmäßigen Abständen auf Richtigkeit/Aktualität überprüft wird. ![]() Dies gilt dann natürlich auch für die allgemeine RISIKOBEWERTUNG. Bisher waren dies nach allgemeinem Gebrauch ca. 12 Monate.

Dies gilt dann natürlich auch für die allgemeine RISIKOBEWERTUNG. Bisher waren dies nach allgemeinem Gebrauch ca. 12 Monate.

Erstellen Sie dazu ein ERINNERUNGSMAIL-Objekt (ErMail) ![]() und hängen diese ErMail direkt an die RISIKOBEWERTUNG wie gezeigt.

und hängen diese ErMail direkt an die RISIKOBEWERTUNG wie gezeigt.

Im Popup-Menü auf der Objektliste:

Neues Objekt / Dokument / E-Mail, automatische Erinnerung

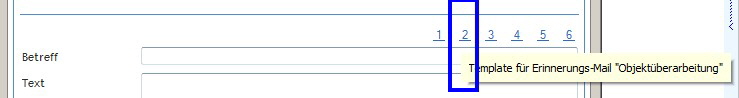

Nehmen Sie als mögliche Textvorlage das Template 2.

Dauerhafte Änderungen an diesen Templates:

\Database\SystemFiles\BCM1004\ReminderEMailTemplates\”Sprache”

Stand: 20180106

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)