ISO 27001. Risikoanalyse zur ISO 27001

# 3.80

Risikoanalyse zur ISO 27001

Stand: 20190829

Wann ist die Risikoanalyse zur ISO 27001 durchzuführen?

Die Risikoanalyse zur ISO 27001 ist im Gegensatz zum IT-Grundschutz IMMER durchzuführen, weil in der ISO 27001 nur generische Forderungen formuliert sind ohne jegliche implizierte Gefahrenberücksichtigung.

Und so geht’s:

1. Setzen Sie die Optionen “IT-Grundschutz” Nr. 1 und Nr. 13 in der oberen Tabelle (auch dann, wenn Sie nicht mit dem

ITGS arbeiten möchten)

2. Setzen Sie die Option “IT-Grundschutz” Nr. 14 in der unteren Tabelle

3. Setzen Sie die Option “ISO 2700x” Nr. 1

4. Schalten Sie den Expert-Mode aus. Optionen “Übergreifend” Nr. 1.

Zumindest temporär >>>

5. Für den weiteren Ablauf ist es notwendig, dass der IT-Verbund, der Werteverbund, erstellt ist.

6. Die Grundwerte für Vertraulichkeit, Integrität und Verfügbarkeit (V I V bzw. C I A) sind jedem Zielobjekt (Asset) zugeordnet.

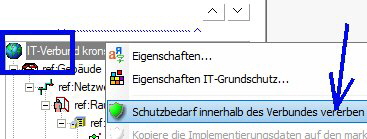

7. die Schutzbedarfsübertragung hat stattgefunden.

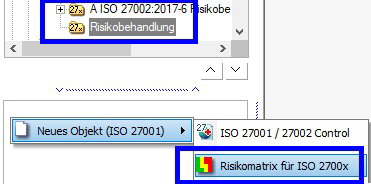

8. Zur Bearbeitung der Risikoanalyse ist es notwendig eine Risikomatrix zu erstellen.

Diese Risikomatrix wird direkt im unteren Ordner des ISO-Prozesses ablegt und signalisiert dadurch, dass genau SIE und keine andere für diesen ISO-Prozess als Risiko-Bewertungs-Grundlage gilt. Die Risikomatrix wird über das Popup-Menü im untersten ISO-Ordner erzeugt:

Ist die Risikomatrix im Verbund angelegt, kann sie bearbeitet werden.

ISO27001. Risikomatrix 3.80.2

Werden zusätzliche Gefährdungen (Risiken) erkannt, KÖNNEN diese direkt im ISO-Ordner angelegt und bearbeitet werden.

Für den Fall, dass diese Gefährdungen (Risiken) in weiteren ISO-Prozessen gebraucht werden, KÖNNEN diese auch in anderen Ordnern (aber innerhalb des Mandanten) erfasst und abgelegt werden.

ISO27001. Ermittlung und Erfassung zusätzlicher Gefährdungen 3.80.5

ISO27001. Einbinden zusätzlicher Gefährdungen in die Risikoanalyse 3.80.5

Zu den zusätzlichen Gefährdungen (Risiken) müssen möglicherweise Gegenmaßnahmen erstellt werden, wenn die Anforderungen/Maßnahmen aus dem IT-Grundschutz nicht ausreichend sind. Bzgl. des Ablageortes der Maßnahmen gilt das oben bei den Gefährdungen gesagte.

ISO27001. Erfassung zusätzlicher Maßnahmen 3.80.6

ISO27001. Konsolidieren des Sicherheitskonzeptes 3.80.7

ISO27001. Kennzeichnung von Änderungen 3.80.8

ISO27001. Gefährdungen und Maßnahmen einsehen 3.80.9

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)