IT-Grundschutz. Modellierung eines Zielobjektes

# 2.60

Modellierung eines Zielobjektes

Stand: 20220216 20180827

Ein Zielobjekt kann modelliert werden, egal ob es sich innerhalb oder außerhalb eines IT-Verbundes befindet.

In der Regel modellieren wir, wenn sich das Zielobjekt im IT-Verbund befindet.

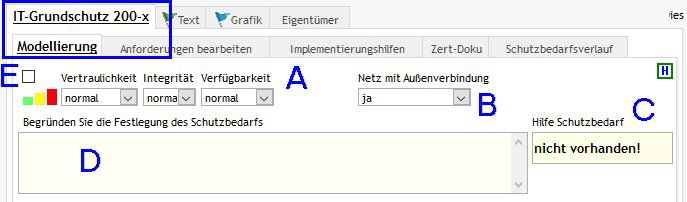

Schritt 1 der Modellierung: Schutzbedarf vorgeben

Wenn das Zielobjekt geöffnet ist (SHIFT(Umschalttaste)+Mausdoppelklick oder über das Popup-Menü), dokumentieren wir als erstes den Schutzbedarf dieses Objektes!

Grundsätzlich kann jedem Zielobjekt der Schutzbedarf NORMAL in allen 3 (4) Schutzbedarfsgrundwerten vergeben werden ... AUßER bei den schutzbedarfsgebenden Objekten. Schutzbedarfsgebende Objekte sind immer mit einem Schutzbedarf zu versehen

- schutzbedarfsgebendes Objekt ist jedes Zielobjekt, das keine Unter-Zielobjekte besitzt

- schutzbedarfsgebende Objekte sind immer SOFTWARE und/oder VERARBEITUNGEN,

sowie VERARBEITUNGEN DES AUFTRAGSVERARBEITERS.

A Wir vergeben den Schutzbedarf zu Vertraulichkeit (Confidentiality), Integrität (Integrity)

und Verfügbarkeit (Availability)

B Falls ein Netzwerk modelliert wird, wird dokumentiert, ob dieses Netzwerk eine Außenverbindung besitzt.

Zum Beispiel ins Internet oder in ein WAN.

C Die vom BSI bereitgestellten Fragen zum Schutzbedarf können helfen denselben exakt zu ermitteln.

Wir klicken dazu unter “C” auf die Worte “nicht vorhanden” und beantworten die dort gestellten Fragen.

Beim Schließen der Fragenliste werden die ermittelten Festlegungen in die drei (vier) Auswahlboxen übertragen

D Wir begründen die Festlegung

E Wenn diese Festlegungen bei der automatischen Schutzbedarfsübertragung nicht mehr verändert werden

sollen, setzen wir bei E in der Combobox ein Häkchen.

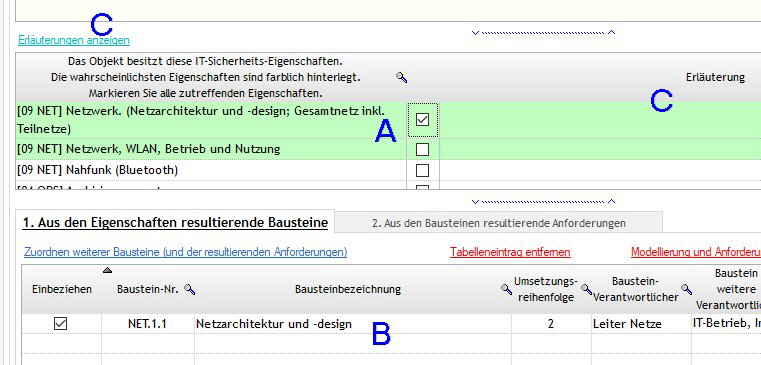

Schritt 2 der Modellierung: IT-Grundschutz-Bausteine zuordnen

Im zweiten Schritt ordnen wie jetzt die für dieses Zielobjekt vorgesehenen Bausteine zu.

Exkurs für Anwender von ISO-27001, ISO-14001, ISO-9001, SDM, B3S-Gesundheitsversorgung, VDA-ISA:

Sie fragen sich, warum soll ich IT-Grundschutzbausteine meinen Werten zuordnen, wenn ich den

IT-Grundschutz gar nicht umsetzen möchte?

Nun, über die IT-Grundschutzbausteine erhalten wir die Risiken, die auf unsere Werte einwirken!

Das Finden der wirkenden Risiken ist im Rahmen des ISMS der aufwändigste und sachlich schwierigste

Teil und verlangt eine gute Fachkunde - der IT-Grundschutz hingegen liefert uns punktgenau die 47

wirkenden Gefährdungen und das gratis und sogar noch zielgerichtet je Wertetyp.

Hinweis: die IT-Grundschutz-Gefährdungen sind für Business-IT entwickelt - andere Szenarien, wie z.B.

Prototypenschutz, müssen von Ihnen leider noch selbst per “Eigenes Risiko” betrachtet werden.

In opus i machen wir dies so, dass wir die EIGENSCHAFT des Zielobjektes markieren - in der Regel befindet sich die richtige Zielobjekt-Eigenschaft im grün hinterlegten Tabellenbereich! opus i ordnet dann die korrekten und vom BSI benannten Bausteine zu. Direkt nach der Zuordnung wird die festgelegte Eigenschaft gespeichert. Sollten hier Probleme bestehen, was die Eigenschaft des Zielobjektes betrifft, kann in die Spalte ERLÄUTERUNG über den türkisfarbenen Link ein Hilfetext eingestellt werden.

A Wir setzen ein Häkchen bei der EIGENSCHAFT des Zielobjektes.

Die richtige Eigenschaft befindet sich in der Regel im grün hinterlegten Tabellenbereich.

Grundsätzlich können mehrere Eigenschaften (auch solche außerhalb des grünen Bereiches) zugeordnet werden

B Durch das Häkchensetzen werden die korrekten und vom BSI vorgesehenen Bausteine automatisch zugeordnet

C Bei Bedarf können hilfreiche Erläuterungen zur Objekteigenschaft angezeigt werden

(Falls Sie aus der ISO-27001 auf diese Seite hier geleitet wurden geht es hier zurück)

(Falls Sie aus dem B3S-Krankenhaus auf diese Seite hier geleitet wurden, geht es hier zurück)

(Falls Sie aus der VDA-ISA auf diese Seite hier geleitet wurden, geht es hier zurück)

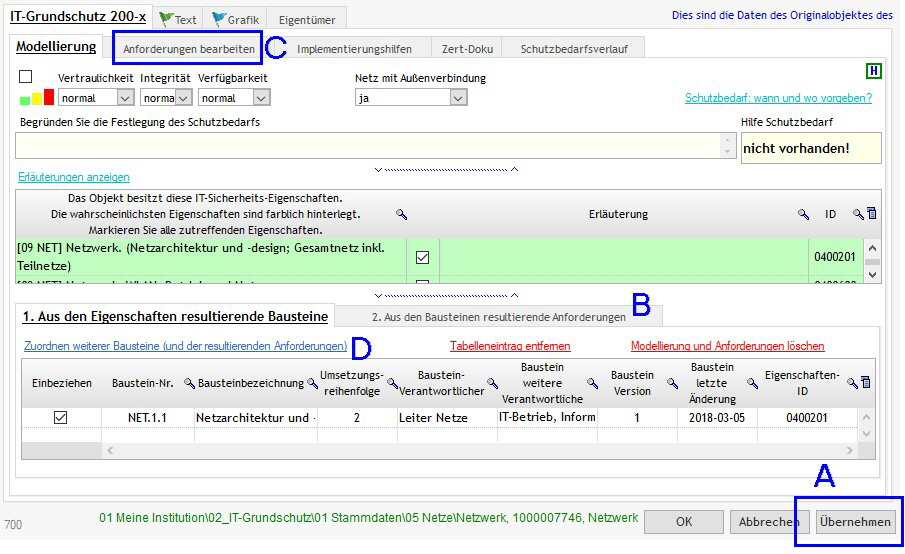

Schritt 3 der Modellierung: Speichern der Festlegungen

Mit dem Speichern der Festlegungen werden automatisch aus den Bausteinen die Anforderungen zur Bearbeitung bereitgestellt.

Weitere Bausteine können, auch ohne Markieren einer Eigenschaft, zugeordnet werden.

Neben den zu den Bausteinen gehörenden ANFORDERUNGEN können wahlweise weitere Anforderungen, auch einzelne, zugesteuert werden.

A Wir speichern die Festlegungen mit STRG+S oder über den Button ÜBERNEHMEN

C Mit dem Speichern werden die vorgesehenen ANFORDERUNGEN zur Bearbeitung bereitgestellt

D Weitere Bausteine können wahlfrei zugeordnet werden

B Ebenso können auch weitere ANFORDERUNGEN zugesteuert werden

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)