IT-Grundschutz. Zertifizierungsreports

# 2.81

Zertifizierungsreports (Referenzdokumente)

Stand: 20210520 20210110 20201105 20201011 20200912

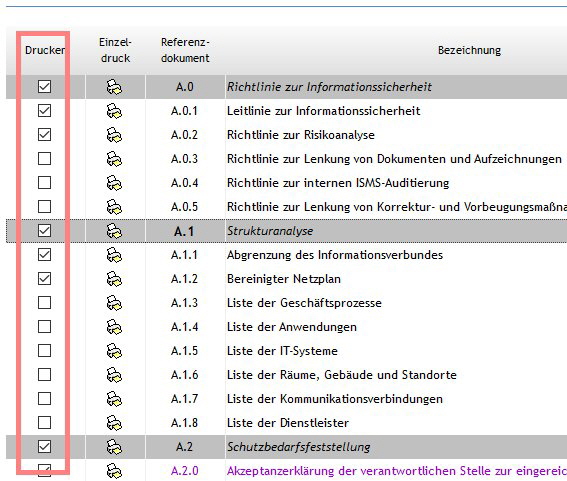

Zur Zertifizierung nach IT-Grundschutz müssen dem Auditor und dem BSI insgesamt min. 24 Referenzdokumente vorgelegt werden. Hier zeigen wir Ihnen eine Übersichtsliste zu diesen geforderten Dokumenten und beschreiben was zu beachten ist, damit diese Dokumente aus opus i heraus richtig und vollständig erstellt werden können.

Um die Nachweisqualität zu erhöhen (siehe lila Schrift) wurden

- vier Erweiterungen zu Nachweisdokumenten sowie

- fünf Erweiterungen zu zwei vom BSI geforderten Reports hinzugefügt.

Referenzdokument

Bezeichnung des Dokumentes

A.0

Richtlinien zur Informationssicherheit (dies ist nur eine Überschrift)

A.0.1

A.0.2

A.0.3

A.0.4

A.0.5

Leitlinie zur Informationssicherheit

Richtlinie zur Risikoanalyse

Richtlinie zur Lenkung von Dokumenten und Aufzeichnungen

Richtlinie zur internen ISMS-Auditierung

Richtlinie zur Lenkung von Korrektur- und Vorbeugungsmaßnahmen![]() Verlinken Sie für diese 5 Reports Ihre Nachweisdokumente (pdf)! Sind mehrere Richtlinien in einem Dokument enthalten, schreiben Sie bitte Kapitel und/oder Seite zusätzlich dazu.

Verlinken Sie für diese 5 Reports Ihre Nachweisdokumente (pdf)! Sind mehrere Richtlinien in einem Dokument enthalten, schreiben Sie bitte Kapitel und/oder Seite zusätzlich dazu.

A.1

Strukturanalyse (dies ist nur eine Überschrift)

A.1.1.1

A.1.1.2

A.1.2

Abgrenzung/Definition des Informationsverbundes

Unternehmenspräsentation

Bereinigter Netzplan![]() Verlinken Sie für diese 3 Reports Ihre Nachweisdokumente (pdf)! Sind mehrere Richtlinien in einem Dokument enthalten, schreiben Sie bitte Kapitel und/oder Seite zusätzlich dazu..

Verlinken Sie für diese 3 Reports Ihre Nachweisdokumente (pdf)! Sind mehrere Richtlinien in einem Dokument enthalten, schreiben Sie bitte Kapitel und/oder Seite zusätzlich dazu..

A.2

Schutzbedarfsfestellung (dies ist nur eine Überschrift)

A.2.1

A.2.2

A.2.3

A.2.4

A.2.5

A.2.6

A.2.0

Definition der Schutzbedarfskategorien

Schutzbedarf der Geschäftsprozesse

Schutzbedarf der Anwendungen

Schutzbedarf der IT-Systeme

Schutzbedarf der Räume, Gebäude, Standorte

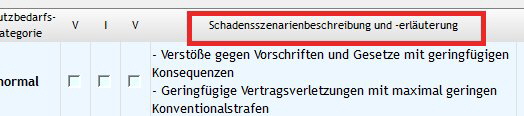

Schutzbedarf der Kommunikationsverbindungen![]() Für den Report A.2.1 wird die Fragenliste des BSI (“Schadensszenarien”) verwendet, die beim Ermitteln des korrekten Schutzbedarfes vom Anwender herangezogen werden kann.

Für den Report A.2.1 wird die Fragenliste des BSI (“Schadensszenarien”) verwendet, die beim Ermitteln des korrekten Schutzbedarfes vom Anwender herangezogen werden kann.

\Database\SystemFiles\SecuMax\INIs\DE\VIV1002.de.INI![]() Das BSI fordert ausdrücklich, dass die beispielhaft dargestellten Schutzbedarfskategorien NICHT übernommen werden dürfen sondern an die Institution und an den IT-Verbund angepasst werden MÜSSEN.

Das BSI fordert ausdrücklich, dass die beispielhaft dargestellten Schutzbedarfskategorien NICHT übernommen werden dürfen sondern an die Institution und an den IT-Verbund angepasst werden MÜSSEN.

kronsoft-Erweiterung! Akzeptanzerklärung der verantwortlichen Stelle zur eingereichten Schutzbedarfsfeststellung.![]() Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

A.1.3

A.1.4

A.1.5

A.1.6

A.1.7

A.1.8

Liste der Geschäftsprozesse ![]() und alternativ

und alternativ ![]() sowie alternativ die Fachaufgabe

sowie alternativ die Fachaufgabe ![]()

Liste der Anwendungen ![]()

![]()

![]()

![]()

![]()

![]()

Liste der IT-Systeme ![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Liste der Räume, Gebäude, Standorte ![]()

![]()

Liste der Kommunikationsverbindungen ![]()

![]()

Liste der Dienstleister ![]()

![]()

![]() Für die Reports A.1.3 bis A.1.8 werden die oben gezeigten Objekte herangezogen.

Für die Reports A.1.3 bis A.1.8 werden die oben gezeigten Objekte herangezogen.

A.3

Modellierung (dies ist nur eine Überschrift)

A.3.1

A.3.2

Auflistung aller Bausteine im Informationsverbund ![]()

![]()

![]()

![]()

![]()

Auflistung der Bausteine bei den externen Dienstleistern ![]()

![]()

![]() Für die Reports A.3.1 und A.3.2 werden die oben gezeigten Objekte herangezogen.

Für die Reports A.3.1 und A.3.2 werden die oben gezeigten Objekte herangezogen.

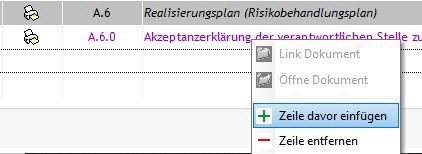

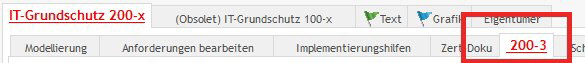

A.6

A.6.0

A.6.1

A.6.2

A.6.3

A.6.4A.6.5

Realisierungsplan (dies ist nur eine Überschrift)![]() Der vom BSI geforderte Report (A.6) wird durch die kronsoft-Erweiterungen A.6.1, A.6.2, A.6.3, 6.4 und A.6.5 ersetzt (siehe unten).

Der vom BSI geforderte Report (A.6) wird durch die kronsoft-Erweiterungen A.6.1, A.6.2, A.6.3, 6.4 und A.6.5 ersetzt (siehe unten).

kronsoft-Erweiterung! Akzeptanzerklärung der verantwortlichen Stelle zum eingereichten Realisierungsplan.![]() Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

kronsoft-Erweiterung: Realisierungsplan DEFIZITE

kronsoft-Erweiterung: Realisierungsplan MIGRATION

kronsoft-Erweiterung: Hinweise zu den Risiken UNTER BEOBACHTUNG

kronsoft-Erweiterung: Realisierungsplan WEITERE RISIKOREDUZIERUNGkronsoft-Erweiterung: Realisierungsplan KOMPLETT

A.4

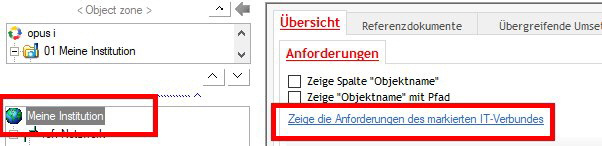

Ergebnis der IT-Grundschutz-Checks (dies ist ein Report)![]() Für diesen Report werden die ANFORDERUNGEN und der Umsetzungsstatus aller ANFORDERUNGEN (Basis, Standard, Erhöht) im IT-Verbund herangezogen.

Für diesen Report werden die ANFORDERUNGEN und der Umsetzungsstatus aller ANFORDERUNGEN (Basis, Standard, Erhöht) im IT-Verbund herangezogen.

A.5

A.5.0

Risikoanalyse (dies ist ein Report)![]() Für diesen Report werden die Informationen aus der Risikoanalyse 200-3 zu allen Ziel-Objekten herangezogen, zu denen eine Risikoanalyse besteht (oder bestehen sollte).

Für diesen Report werden die Informationen aus der Risikoanalyse 200-3 zu allen Ziel-Objekten herangezogen, zu denen eine Risikoanalyse besteht (oder bestehen sollte).

kronsoft-Erweiterung! Akzeptanzerklärung der verantwortlichen Stelle zur eingereichten Risikoanalyse.![]() Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

Verlinken Sie für diese ks-Erweiterung die geforderte Akzeptanzerklärung.

2. Bestimmte Teilreports NICHT drucken.

Sollen bestimmte Teilreports NICHT gedruckt werden, weil es neben den IT-Grundschutz-Referenzdokumenten (ITGS-Zertifikat) weitere denkbare Anforderungen an Zertifizierungsreports geben kann, z.B. Reports für bestimmte KRITIS-Zertifizierungen, bei denen diese detaillierte Darstellung nicht gefordert ist wie im IT-Grundschutz, können Zeilen in der Tabelle DEAKTIVIERT oder GELÖSCHT werden. ![]() Gelöschte Auswertungen (gelöschte Zeilen) können NICHT mehr nachgetragen (nachträglich wieder eingefügt) werden. Besser als Löschen eines Teilreports ist es deshalb diesen zu deaktivieren und somit den Druck auszuschließen.

Gelöschte Auswertungen (gelöschte Zeilen) können NICHT mehr nachgetragen (nachträglich wieder eingefügt) werden. Besser als Löschen eines Teilreports ist es deshalb diesen zu deaktivieren und somit den Druck auszuschließen.

Festlegungen speichern

Die vorgenommenen Einstellungen können zum IT-Verbund gespeichert werden. Die geschieht über die normalen Speicherbuttons OK oder ÜBERNEHMEN. Zu jedem IT-Verbund kann genau eine Reportvorgabe hinterlegt werden. Diese Vorgaben werden automatisch eingelesen, wenn der IT-Verbund im Fenster “Administration IT-Grundschutz, 701” eingelesen wird.

Weitere notwendige Informationen

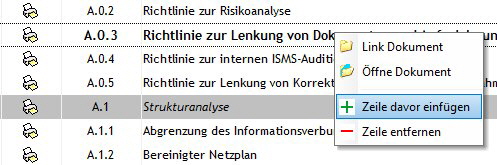

1. Zusätzliche Dokumente hinzufügen.

Oberhalb einer markierten Zeile kann eine weitere Zeile per Popup-Menü eingefügt werden.

In der neuen Zeile muss dann ein weiteres Dokument (pdf) eingefügt und benamt werden (![]() verwenden Sie als Kurzbezeichnung keinesfalls die vom BSI vorgegebenen Kurzbezeichnungen beginnend mit A. Nehmen Sie B für Benutzer oder U für User usw.).

verwenden Sie als Kurzbezeichnung keinesfalls die vom BSI vorgegebenen Kurzbezeichnungen beginnend mit A. Nehmen Sie B für Benutzer oder U für User usw.).

Das zusätzliche Dokument (pdf) wird als Report gedruckt oder im Gesamt-Report mitgedruckt

. Zusätzliches Dokument VOR A.0.3 einfügen

Zusätzliches Dokument VOR A.0.3 einfügen Zusätzliches Dokument NACH A.6.0 einfügen

Zusätzliches Dokument NACH A.6.0 einfügen

Mindestens zu hinterlegende Informationen zum fehlerfreien Erstellen der Referenzdokumente:

Siehe hier

Mindestens in opus i zu hinterlegende Infos zum fehlerfreien Erstellen der Referenzdokumente:

Die grundlegenden Forderungen ergeben sich aus folgenden BSI-Dokumenten:

- Zertifizierungsschema Version 2 vom 29.09.2017

- Auditierungsschema Version 2.2 vom 23.04.2019

- Hinweise zur Bereitstellung der Referenzdokumente... Version 2.1 vom 24.09.2019

- IT-Grundschutz-Methodik im Kontext zu Outsourcing Version 2.0 vom 24.04.2019

- Auditbericht (vorliegend als Worddokument ohne Version und ohne Datum)

A.1.0

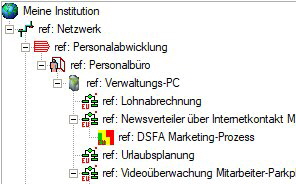

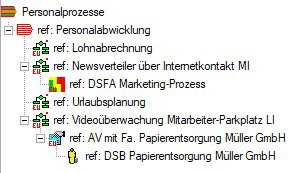

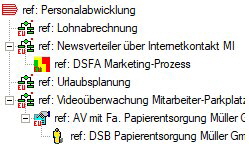

kronsoft-Erweiterung: Grafische Darstellung des IT-Verbundes (a) und die zusätzlich abgebildeten Prozesse innerhalb oder außerhalb des IT-Verbundes (b).

a) ![]()

![]()

![]()

![]()

![]() b)

b) ![]() und alternativ

und alternativ sowie alternativ die Fachaufgabe

Infos zu verlinkten Dokumenten

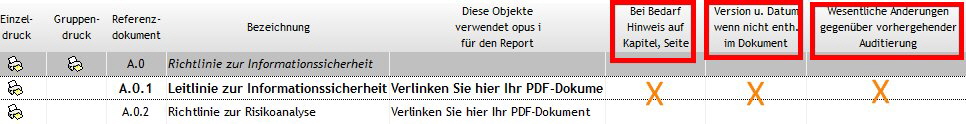

Hinterlegen Sie BEI DEN VERLINKTEN DOKUMENTEN im Druckfenster HINWEISE in den drei markierten Spalten.![]() Bei den maschinellen Auswertungen brauchen Sie hier in der Tabelle diese Hinweise NICHT zu hinterlegen. Beispiel: masch. Auswertung zu “A.2.4 Schutzbedarf der IT-Systeme”. Diese werden aus dem Datenbestand zugesteuert.

Bei den maschinellen Auswertungen brauchen Sie hier in der Tabelle diese Hinweise NICHT zu hinterlegen. Beispiel: masch. Auswertung zu “A.2.4 Schutzbedarf der IT-Systeme”. Diese werden aus dem Datenbestand zugesteuert.

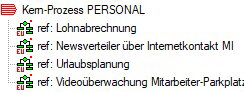

Prozesse MÜSSEN abgebildet sein

Bei übersichtlichen, kleinen IT-Verbunden können die notwendigen PROZESSdarstellungen direkt im IT-Verbund untergebracht werden. Am besten verwenden Sie dazu das Kernprozess-Objekt ![]() .

.

Alternativ können (aus Gründen der Rückwärtskompatibilität) die Objekte Prozess sowie Fachaufgabe

verwendet, Container

![]() können entsprechend ausgetauscht werden.

können entsprechend ausgetauscht werden.

![]() PROZESSE können andererseits immer außerhalb des IT-Verbundes dargestellt werden. Das empfiehlt sich insbesondere immer dann, wenn der IT-Verbund nicht noch zusätzlich vergrößert werden soll.

PROZESSE können andererseits immer außerhalb des IT-Verbundes dargestellt werden. Das empfiehlt sich insbesondere immer dann, wenn der IT-Verbund nicht noch zusätzlich vergrößert werden soll.

![]() PROZESSdarstellungen sind auch so möglich:

PROZESSdarstellungen sind auch so möglich:

oder so:

Zusammenfassung zu PROZESSDARSTELLUNG

1. Prozesse MÜSSEN abgebildet sein

2. Ob sich Prozesse innerhalb oder außerhalb des betrachteten IT-Verbundes befinden ist egal

3. Als Prozess-Anfangs-Elemente akzeptiert opus i das Objekt Kernprozess ![]() und wegen

und wegen

Rückwärtskompatibilität die Objekte Prozess und Fachaufgabe

4. Sind die Prozesse außerhalb des IT-Verbundes untergebracht MUSS der Schutzbedarf

bei der Verwendung des Objektes Kernprozess ![]() händisch vorgegeben werden.

händisch vorgegeben werden.

5. Laut BSI sind die wichtigen Prozesselemente die Daten. Um Daten in opus i darzustellen

verfügen Sie über diese Objekte:

Daten ![]() , Cloud

, Cloud ![]() , Verfahren

, Verfahren ![]() (wegen Rückwärtskompatibilität),

(wegen Rückwärtskompatibilität),

Verarbeitungstätigkeit des Verantwortlichen ![]() , Verarbeitungstätigkeit des Dienstleisters

, Verarbeitungstätigkeit des Dienstleisters ![]() , Software

, Software ![]() .

.

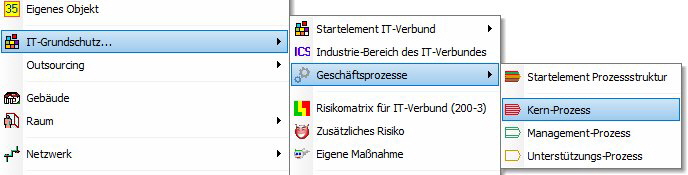

Verwendung der Prozess-Objekte

Das IT-Grundschutz-Menü wurde um die Prozessobjekte erweitert.

Die ursprünglich für das Notfallmanagement vorgesehenen Prozessobjekte

sind nun auch hier zu verwenden.

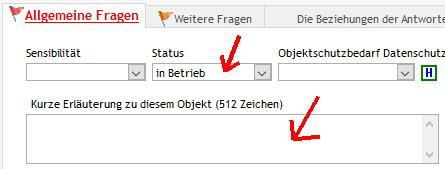

Notwendige Eingaben in opus i Dialogen

Eindeutige Bezeichnung von “Zielobjekten.

So: ![]()

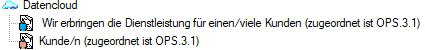

Kurze Beschreibung des Zielobjektes + Status.

Hier in den Objekteigenschaften (Fenster 47, WMain, Doppelklick):

Zuständig/Verantwortlicher/Administrator + Plattform + Benutzergruppe + ...

Für das Zielobjekt als Ganzes betrachtet! Die hier angebotenen Eingabefelder ausfüllen:

(Fenster 700, WITGS, Shift+Doppelklick)

Anzahl der Zielobjekte.

So:![]()

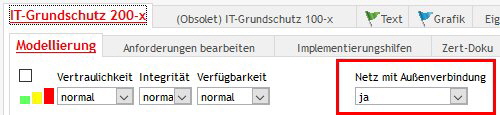

Netzwerk innen/außen.

Hier:

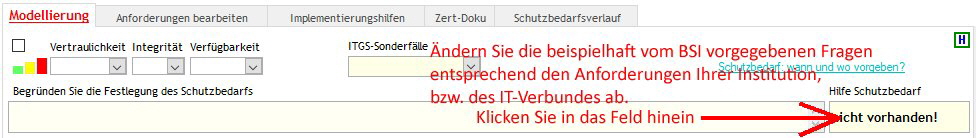

Die Fragenliste des BSI zu den Schadensszenarien AUF IHRE INSTITUTION oder AUF DEN IT-VERBUND anpassen!

So (ab opus i Build größer .1145):

Öffnen Sie das oberste Element des IT-Verbundes ( ![]()

![]()

![]() ) und passen Sie die hier beispielhaft vorgegebenen Fragen und Antworten auf Ihre Institution oder auf den IT-Verbund an (

) und passen Sie die hier beispielhaft vorgegebenen Fragen und Antworten auf Ihre Institution oder auf den IT-Verbund an ( ![]() das wird bei der Zertifizierung ausdrücklich verlangt und geprüft!).

das wird bei der Zertifizierung ausdrücklich verlangt und geprüft!).

SPEICHERN Sie diese Änderungen (OK oder ÜBERNEHMEN) beim IT-Verbund-Startelement ab - diese Definitionen werden im Zertifizierungsreport A.2.1 benötigt und genau von dieser Stelle beim Drucken gezogen.

Wenn Sie die originäre INI-Datei der Schadensszenarien ändern möchten, tun Sie dies hier: \Database\SystemFiles\SecuMax\INIs\DE\VIV1002.de.INI

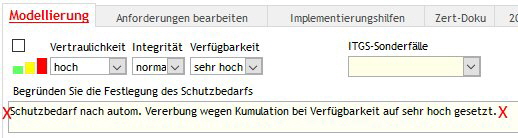

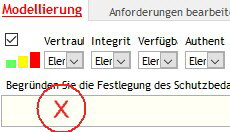

Den Schutzbedarf zu den Grundwerten Vertraulichkeit, Integrität und Verfügbarkeit (VIV, CIA) prüfungssicher vorgeben.

So:

Bei allen schutzbedarfsgebenden opus i Objekten ( ![]()

![]()

![]()

![]()

![]()

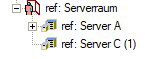

![]() ) ist der Schutzbedarf überprüfbar/prüfungssicher vorzugeben. Dies gilt auch für andere Objekte, die keine weiteren Unterobjekte besitzen - dies kann also auch für einen Server gelten, wenn dieser keine weiteren Unterobjekte besitzt.

) ist der Schutzbedarf überprüfbar/prüfungssicher vorzugeben. Dies gilt auch für andere Objekte, die keine weiteren Unterobjekte besitzen - dies kann also auch für einen Server gelten, wenn dieser keine weiteren Unterobjekte besitzt.

Bild zum Server (hier Server C) ohne Unterobjekte.

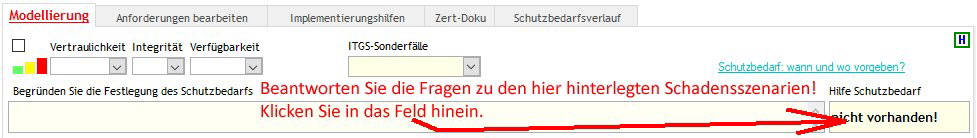

Den Schutzbedarf prüfungssicher bei den schutzbedarfsgebenden opus i Objekten vorgeben/einstellen:

Beantworten Sie alle Fragen aus diesem vom BSI bereitgestellten UND VON IHNEN ABGEÄNDERTEN Fragenkatalog zu möglichen Schadensszenarien, speichern Sie die Antworten ab. Diese werden beim Erstellen der Referenzdokumente durch opus i herangezogen und gedruckt.

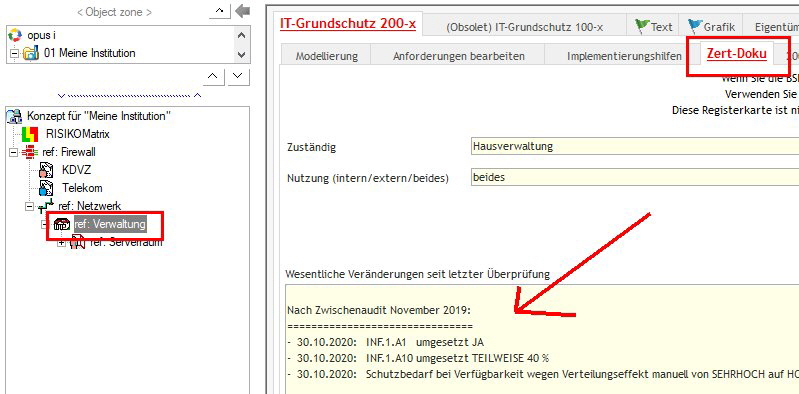

Kumulations- und Verteilungseffekt richtig kenntlich machen!

So:

Wurde der Schutzbedarf von Ziel-Objekten wegen Kumulation oder Verteilung von Risikoschäden HÄNDISCH verändert, MUSS das hier dokumentiert werden.

Zusammenfassung zum SCHUTZBEDARF

1. Auf dem obersten Objekt des IT-Verbundes werden die Schadensszenarien, die das BSI

beispielhaft vorgegeben hat, auf den IT-Verbund oder auf die Institution angepasst.

(Anhang zum Auditbericht; dort Punkt 3.4.1 Definition der Schutzbedarfskategorien)

Die von Ihnen angepassten Bewertungshinweise (roter Kasten) sind zu erklären, zu begründen

und abzuspeichern (geht auch ohne Vorgabe von VIV).

2. Bei den schutzbedarfgebenden Zielobjekten ist VIV (CIA) einzustufen und zu speichern,

zu drucken, durch die verantwortliche Stelle zu genehmigen und als PDF-Datei

abzuspeichern. Diese Nachweisdokumente werden im Report A.2.1 verwendet.

3. Nach der automatischen Schutzbedarfsübertragung sollten Kumulation und Verteilung

nochmals geprüft werden. Jetzt vorgenommene Änderungen sind hier zu begründen:

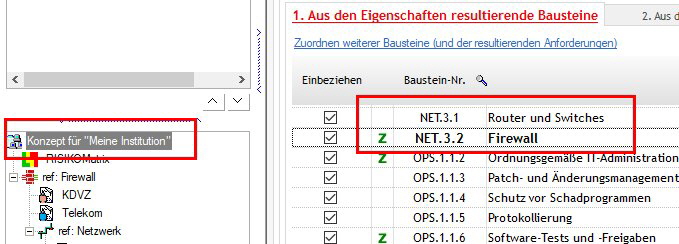

Verringern der Bausteineanzahl beim obersten Objekt des IT-Verbundes (Startelement).

So:

Vorsorglich wurden beim ersten Erstellen des IT-Verbundes mehr Bausteine zugeordnet als lt. Zuordnungsvorschriften nötig gewesen wären.

Beispiel: vorsorglich wurden die Bausteine FIREWALL sowie ROUTER & SWITCHES durch opus i (neben weiteren) bei der Modellierung hinzugefügt.

Sind Netzwerk und Firewall als Objekte im IT-Verbund enthalten und dort die notwendigen Bausteine zugeordnet, können diese nun überflüssigen Bausteine beim Startelement des IT-Verbundes entfernt werden usw.

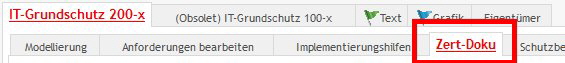

Wesentliche Änderungen in der ZERT-DOKU dokumentieren!

Aus den grundlegenden Dokumenten ist leider keine Definition des Begriffes “wesentlich” herauszulesen.

So (ab opus i Build größer .1145):

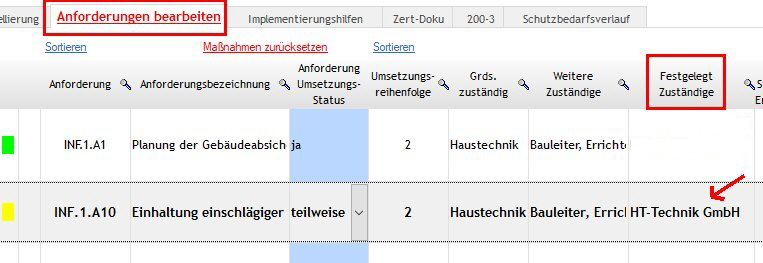

Die Zuständigen (früher Verantwortliche) eintragen

![]() Sind die bei Ihnen verwendeten Bezeichnungen der “Festgelegte Zuständige” identisch mit vom BSI vorgegebenen “Grds. zuständig”, muss bei “Festgelegte Zuständige” nichts eingetragen zu werden - dann wird der Eintrag aus “Grds. zuständig” zugesteuert.

Sind die bei Ihnen verwendeten Bezeichnungen der “Festgelegte Zuständige” identisch mit vom BSI vorgegebenen “Grds. zuständig”, muss bei “Festgelegte Zuständige” nichts eingetragen zu werden - dann wird der Eintrag aus “Grds. zuständig” zugesteuert.

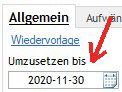

Teilweise implementierte Anforderungen

Zu jeder TEILWEISE ![]() implementierten Anforderung zusätzlich das Datum UMZUSETZEN BIS dokumentieren:

implementierten Anforderung zusätzlich das Datum UMZUSETZEN BIS dokumentieren:

Zu diesem Themenkomplex folgender Hinweis eines Kunden, der praxiserprobt berichtet:

1. Basisanforderungen MÜSSEN umgesetzt sein ![]()

2. Standardanforderungen SOLLTEN wenigsten teilweise umgesetzt sein ![]() und für die offenen Teilanforderungen sollte wenigstens eine Planung existieren (siehe oben, Bild “Umzusetzen bis”)

und für die offenen Teilanforderungen sollte wenigstens eine Planung existieren (siehe oben, Bild “Umzusetzen bis”)

3. Anforderungen ab hohem Schutzbedarf KÖNNEN durchaus noch NICHT umgesetzt sein ![]() und durch Festlegung innerhalb der Risikoanalyse (ARA 200-3) kann die Umsetzung als geplant gekennzeichnet werden (“Umsetzen bis” aber trotzdem vorgeben. Siehe oben, Bild “Umzusetzen bis”).

und durch Festlegung innerhalb der Risikoanalyse (ARA 200-3) kann die Umsetzung als geplant gekennzeichnet werden (“Umsetzen bis” aber trotzdem vorgeben. Siehe oben, Bild “Umzusetzen bis”).

Risikoanalyse

Zu allen Zielobjekten, die in einem der drei Grundwerte einen hohen oder sehr hohen Schutzbedarf haben, ist die zusätzliche Risikoanalyse 200-3 zu bearbeiten.

Hier sind auch die Schritte 2 und 3 (Risikobeobachtung und ‘weitere Risikoreduzierung’) zu untersuchen und zu dokumentieren.

Outsourcing

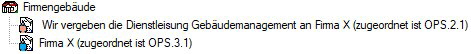

In opus i stehen zwei Objekte bereit mit denen Outsourcing abgebildet werden kann.![]() ist der Kunde, also der, der eine Outsourcing Dienstleistung in Anspruch nimmt (Auftraggeber, OPS.2.1).

ist der Kunde, also der, der eine Outsourcing Dienstleistung in Anspruch nimmt (Auftraggeber, OPS.2.1).![]() ist der Dienstleister, der die Outsourcing Dienstleistung ausführt (Auftragnehmer, OPS.3.1).

ist der Dienstleister, der die Outsourcing Dienstleistung ausführt (Auftragnehmer, OPS.3.1).

Bzgl. einer Zertifizierung ist es wichtig darzustellen, wer Verantwortung für was trägt.

Wird Outsourcing so wie in den beiden Bildern unten dargestellt, können die Verantwortungen maschinell ermittelt werden.

Beispiel: Wir als Kunde vergeben Outsourcing an einen Dienstleister (im Beispiel Gebäudemanagement)

Beispiel: Wir als Serviceprovider bieten einem/vielen Kunden eine Dienstleistung an (im Beispiel Datencloud)

Zusätzlich, wie bei allen anderen Zielobjekten, ist eine kurze Erläuterung zu hinterlegen:

Tipps:

Siehe hier

Tipps

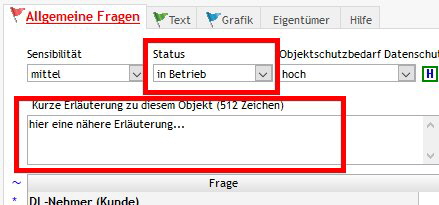

Die Generierung des Reports “A.4 IT-Grundschutz-Check” beschleunigen

Je nach Umfang der Begründungstexte zur Umsetzung der Forderungen kann das Generieren des A.4-Reports sehr lange dauern. Werden die Begründungstexte allerdings per Option auf 200 Zeichen begrenzt, wird der Report zügig erstellt.

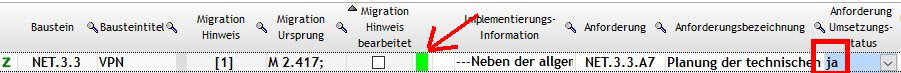

Migrationshinweise im Report “A.3.1 Liste der Bausteine im IT-Verbund”

Im Report A.3.1 werden im jeweiligen Baustein bei den Objekten, die diesen Baustein verwenden, der prozentuale Erfüllungsgrad der Migrationshinweise angezeigt.

Als UMGESETZT werden die Implementierungsstatus JA und ENTBEHRLICH gewertet.

Als NICHT UMGESETZT werden die Implementierungsstatus NEIN, TEILWEISE und UNBEARBEITET gezählt.

Diese Anzeige kann vor der Reportgenerierung unterdrückt werden.

Aufgrund von Praxisdaten erscheint es notwendig ZWEI verschiedene Erfüllungsgrade zu zeigen.

A) Der Erfüllungsgrad, wenn lediglich der Implementierungsstatus der Anforderung zur Wertung herangezogen wird und

B) der Erfüllungsgrad, wenn zum Implementierungsstatus noch zusätzlich das Bearbeitungskennzeichen gewertet wird (das Bearbeitungskennzeichen weist darauf hin, dass die Migration bearbeitet wurde).

Fall A:

Fall B:

Die Anzeige:

[Migrat: A %, B %]

Haben Sie Geduld

Je nach Umfang der Dokumentation kann das Erstellen des Reports in der DRUCKVORSCHAU schon einmal etwas dauern.

Werden während der Reporterstellung die Seiten, die bereits in der Druckvorschau erschienen sind, hoch oder runter gescrollt, kann es passieren, dass das Listenbild nicht wie gewünscht fertiggestellt wird, weil die Programmroutinen durch das Scrollen nicht wie vorgesehen abgearbeitet werden.

Solange die Seitenzahlen im Fuß der Seiten noch mit 3 Punkten “...” dargestellt werden, sind die Druckroutinen NOCH NICHT abgeschlossen. Es empfiehlt sich zu warten.

Noch warten

Jetzt fertig

Oft benötigte Dokumente automatisch zusteuern (ab BUILD > .1168)

Werden innerhalb eines Mandanten mehrere IT-Verbunde geführt, steuert opus i die acht Dokumente, die für den Mandanten auch bei mehreren IT-Verbunden immer dieselben sind/bleiben, automatisch zu, wenn

a) Im Mandantenstammsatz eine Kurzbezeichnung eingegeben wurde (hier) und

b) diese acht Dokumente mit festgelegten Präfixen im Verzeichnis

\Database\SystemFiles\SecuMax2\CertRefDoc\”Mandantenkurzbezeichnung”\

abgelegt sind und auch bleiben *1.

Achtung: Diese Dokumente werden immer im Reportgenerierungsfenster zugesteuert, bei jedem Öffnen, solange im CertRefDoc-Ordner diese Dokumente auffindbar sind. Wenn Sie das automatische Zusteuern also nicht nutzen möchten, legen Sie bitte keines dieser Dokumente in den CertRefDoc-Ordner.

Es handelt sich um diese acht Dokumente:

A.0.1 Leitlinie zur Informationssicherheit

A.0.2 Richtlinie zur Risikoanalyse

A.0.3 Richtlinie zur Lenkung von Dokumenten und Aufzeichnungen

A.0.4 Richtlinie zur internen ISMS-Auditierung

A.0.5 Richtlinie zur Lenkung von Korrektur- und Vorbeugungsmaßnahmen

A.1.1.2 Unternehmenspräsentation

A.2.0 Akzeptanzerklärung der verantwortlichen Stelle zur eingereichten Schutzbedarfsfeststellung

A.5.0 Akzeptanzerklärung der verantwortlichen Stelle zur eingereichten Risikoanalyse

A.6.0 Akzeptanzerklärung der verantwortlichen Stelle zum eingereichten Realisierungsplans

Als Präfixe werden akzeptiert:

(sinngemäß auch für die anderen Dokumente)

“A.0.1_” oder “A.0.1-” oder “A.0.1 “

Beispiele anhand des Dokumentes A.0.1

A.0.1_Leitlinie zur Informationssicherheit

A.0.1-Leitlinie zur Informationssicherheit

A.0.1 Leitlinie zur Informationssicherheit

A.0.1_RL01 Leitlinie kronsoft zur Informationssicherheit

A.0.1-RL01 Leitlinie kronsoft zur Informationssicherheit

A.0.1 RL01 Unsere Leitlinie zur Informationssicherheit

usw.

*1

Dieser Pfad \Database\SystemFiles\SecuMax2\CertRefDoc\”Mandantenkurzbezeichnung”\

kann in der Initialisierungsdatei opusi.INI verändert werden.

Beispiel:

Der Pfad

[CertRefDocPath]

CertRefDocPath=F:\opusi-7\Database\SystemFiles\SecuMax\CertRefDoc

CertRefDocPath2=F:\opusi-7\Database\SystemFiles\SecuMax2\CertRefDoc

kann an die persönlichen Bedürfnisse angepasst werden

[CertRefDocPath]

CertRefDocPath=F:\opusi-7\Database\SystemFiles\SecuMax\CertRefDoc

CertRefDocPath2=F:\opusi-7\Database\SystemFiles\Documents\... oder

CertRefDocPath2=D:\MeineDokumente\... usw.

Änderung

20210520

Änderung

20210520

Änderung

20210520

Änderung

20210817

20210604

Farbliche Darstellung der ANFORDERUNGEN-Spalte in roter Schrift

Zusammenfassung: werden die Anforderungen in roter Schrift dargestellt, hat sich zu dieser Gefährdung etwas geändert und die Einstufung von Eintrittswahrscheinlichkeit und Schadenshöhe sollte überprüft werden.

Damit Änderungen bei der Anzahl ODER der Bezeichnungen der Anforderungen durch den Anwender schneller und auf jeden Fall erkannt werden, unterstützt opus i durch farbliche Darstellung der Anforderungen wie folgt:

BEACHTE:

Die Änderungen erkennt opus i nur beim erstmaligen Darstellen der Anforderungen.

NACH dem ersten Abspeichern und erneutem Öffnen der Risikoanalyse werden die Anforderungen in normal schwarz wiedergegeben.

Darstellung beim erstmaligen Aufrufen: Schrift in schwarz

Darstellung wenn eine Gefährdung weggefallen ist (durch BSI-Update oder Anwender): Schrift in grau

Darstellung bei ERWEITERUNG bestehender Anforderungen (durch BSI-Update oder Anwender):

Schrift in rot + “mehr”

Darstellung wenn Anforderungen wegfallen (durch BSI-Update oder Anwender):

Schrift in rot + “weniger”

- Generierung beschleunigen

- Dokumente automatisch zusteuern

- Migrationshinweise im Report “A.3.1 Liste der Bausteine im IT-Verbund”

- In roter Schrift dargestellte Anforderungen

- Teilbereiche des IT-Verbundes von der Reporterstellung ausschließen

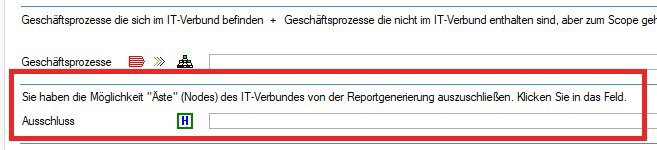

Teilbereiche im IT-Verbund von der Referenzdokumentenerstellung ausschließen

Sind im IT-Verbund “Äste” enthalten, die lediglich eine weitere Sicht darstellen oder zur Information eingeschoben wurden, aber mit der Zertifizierung im weitesten Sinne nichts zu tun haben, können diese ausgeschlossen werden.

Mehrfachmarkierung ist möglich.

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)