Risikobehandlung und SOA drucken

# 0.310

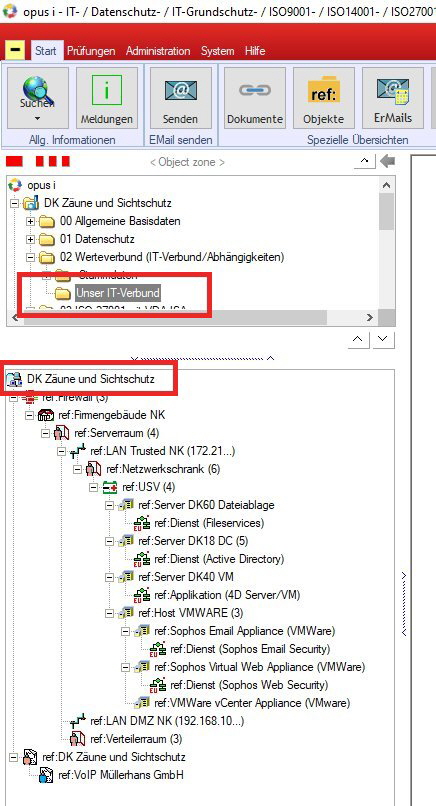

1. Der Werteverbund (PROZESS, SCOPE) ist vollständig aufgebaut UND die IT-Grundschutzbausteine sind korrekt zugeordnet UND die Schutzbedarfe der einzelnen WERTE sind zugeordnet.

2. Die SchutzbedarfsÜBERTRAGUNG ist durchgeführt.

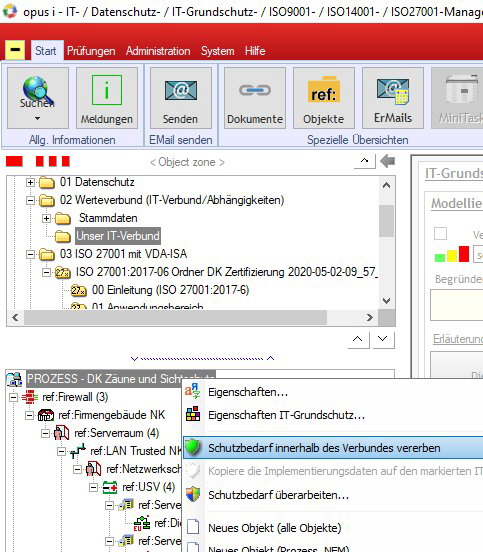

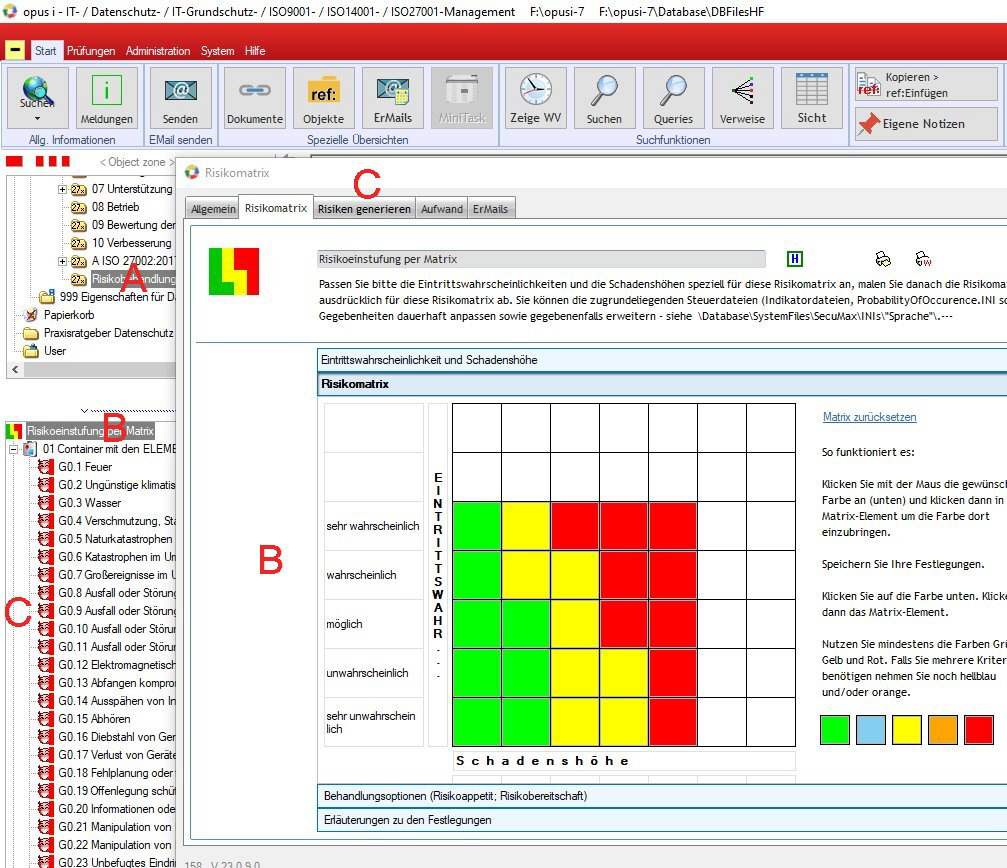

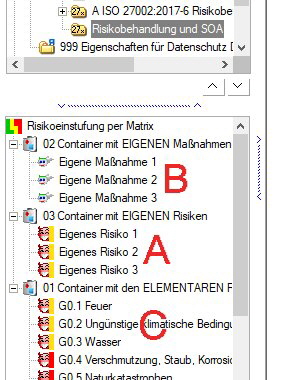

3. Die Risikomatrix (B) ist im zusätzlich (manuell) angelegten Ordner (A) erstellt und MINDESTENS auf der Registerkarte RISIKOMATRIX wie gezeigt ausgefüllt. Die Risiken (C) sind generiert.

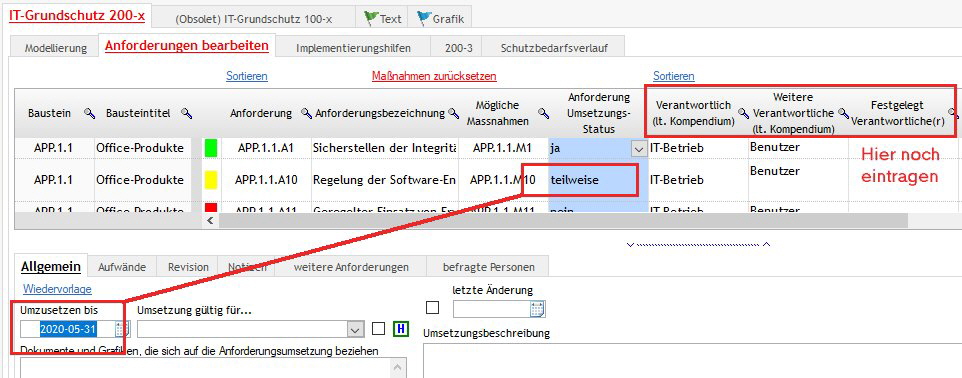

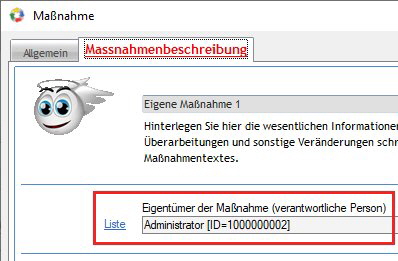

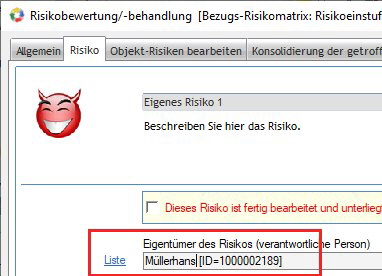

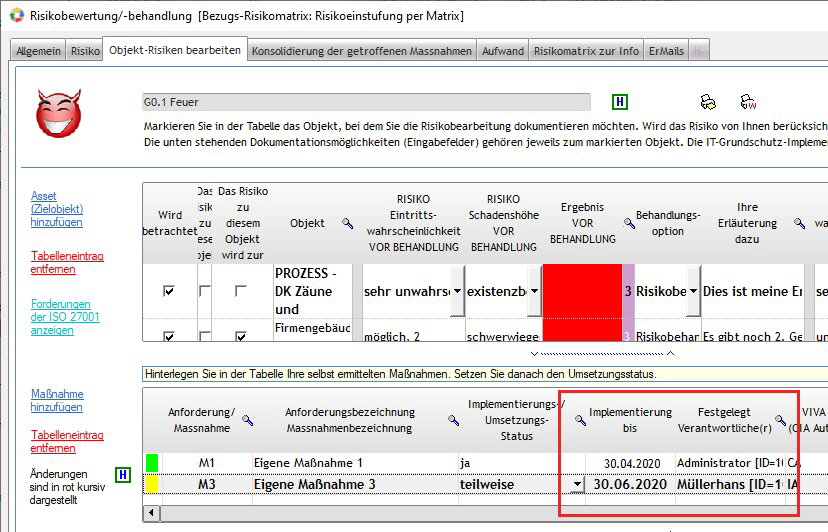

4. Verantwortungen und Zeitpunkt (Deadline) der Maßnahmenimplementierung sind dokumentiert

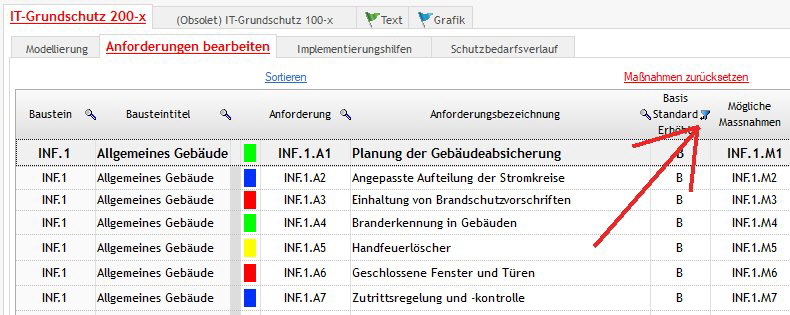

A) IT-Grundschutz Anforderungen

B) Eigene Maßnahmen und Risiken

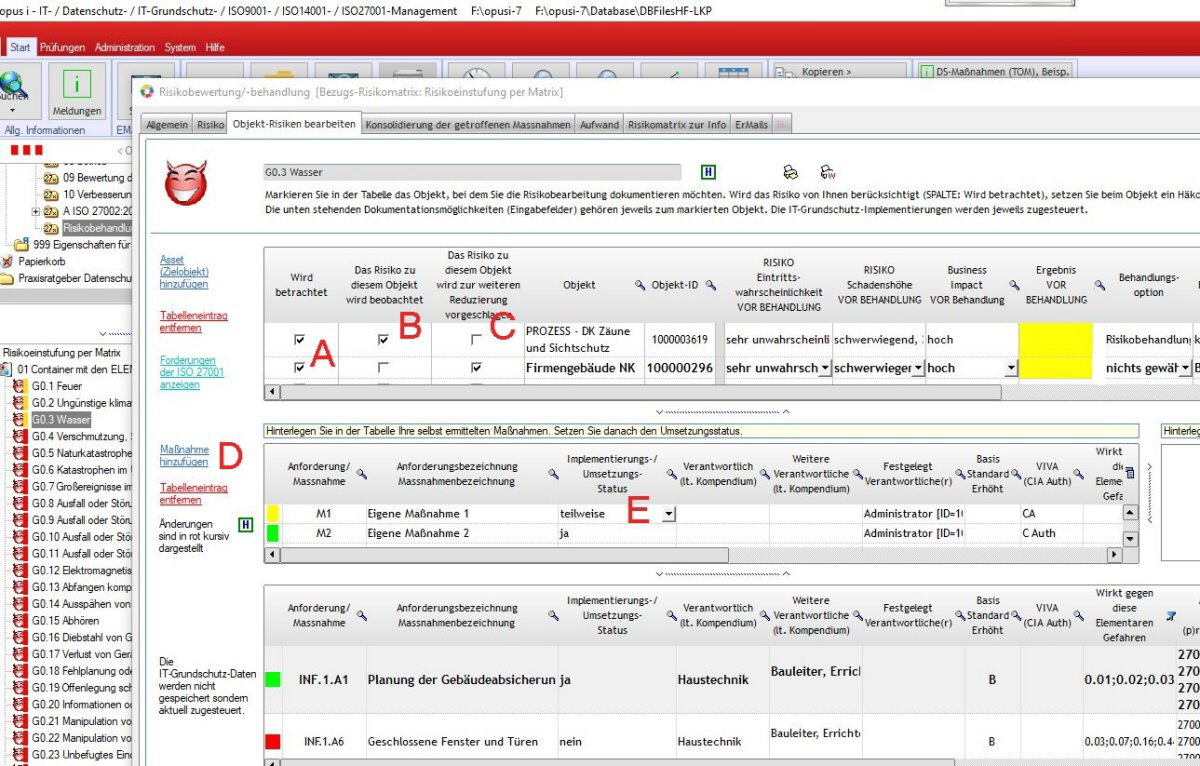

5. Sind WEITERE RISIKEN (neben den automatisch erzeugten) erkennbar, sind diese erfasst und vollständig ausgefüllt (dokumentiert) - (A) - Status GELB.

Wurden EIGENE MASSNAHMEN entwickelt, sind diese erfasst und vollständig ausgefüllt (dokumentiert) - (B).

Alle automatisch generierten Risiken (C) sind bearbeitet.

6. Alle automatisch generierten Risiken sind bearbeitet

Die betrachteten WERTE (Objekte, Zielobjekte, Assets) sind gekennzeichnet (A)

Werden WERTE (bzgl. des wirkenden Risikos) noch nicht ausdrücklich bearbeitet sondern nur BEOBACHTET ist dies gekennzeichnet (B)

Existieren WERTE, deren wirkende Risiken zwar schon “in den akzeptablen Bereich (grün)” gedrückt wurden, die aber für die Zukunft noch weiter verbessert werden sollen (PDCA-Kreislauf!) ist dies gekennzeichnet (C)

Werden zur Reduzierung der Risikoeinwirkungen ZUSÄTZLICH EIGENE Massnahmen durchgeführt, sind diese eigenen Maßnahmen bei den wirkenden Risiken einzutragen (D) und der Implementierungsstatus (E) zu dokumentieren.

Stand: 20200517 20200506 20200503

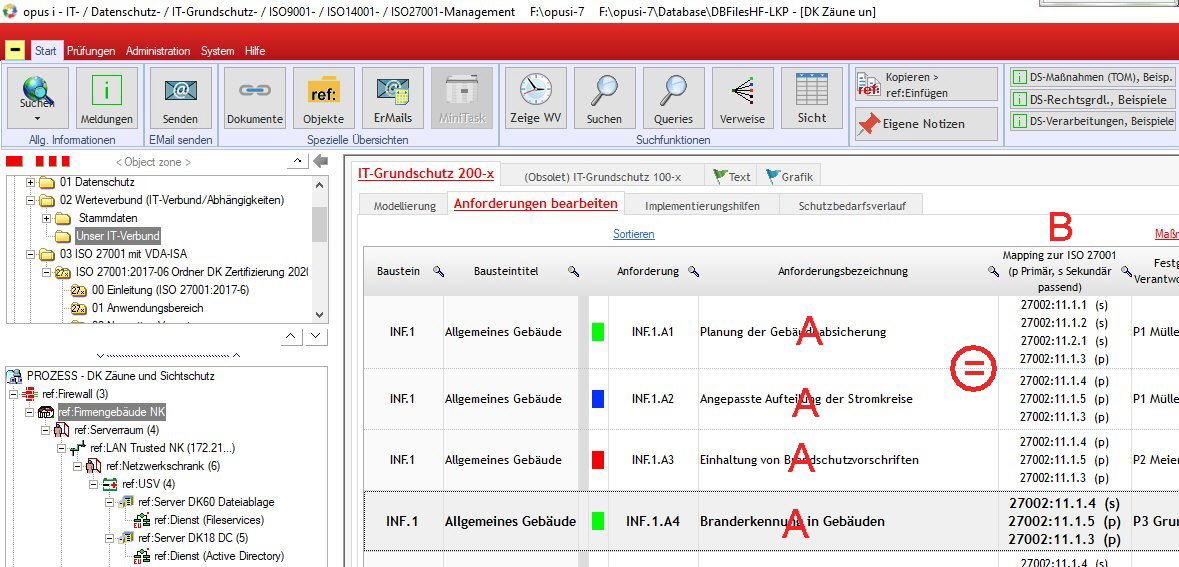

8. Wird zur Risiko-Reduzierung teilweise oder vollständig der IT-Grundschutz herangezogen,

werden DIE VON IHNEN ALS NOTWENDIG ERACHTETEN Anforderungen (also eventuell nicht alle ITGS-Anforderungen) untersucht ob notwendig, dann implementiert und dokumentiert (A).

Eine gute Hilfestellung zur Entscheidung welche Anforderungen sinnvoll sind, ist das FILTERN derselben auf den Wert BASIS

Eine weitere gute Hilfestellung zur Entscheidung ob notwendig oder sinnvoll oder nicht, liefert das MAPPING zur 27001 (B).

P bedeutet dabei: die gezeigte Anforderung passt sehr gut zu den Forderungen der ISO.

S bedeutet: die gezeigte Anforderung passt hilfreich zu den Forderungen der ISO.

Die Zeilenhöhe im Bild kann vergrößert werden (Mauszeiger im Kreis)

Ende der Beschreibung der Mindestvoraussetzungen

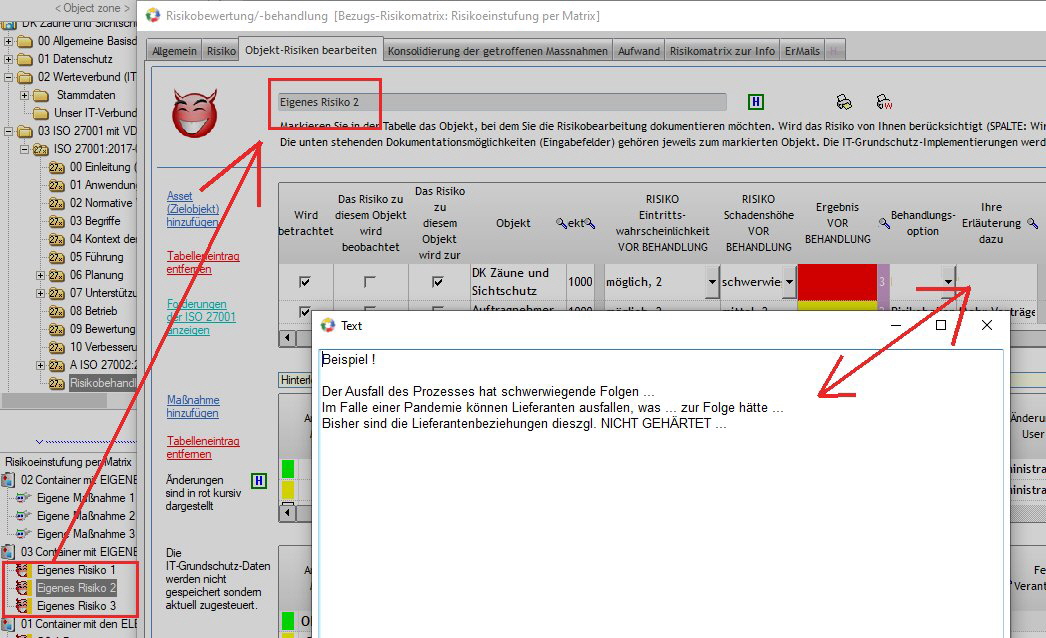

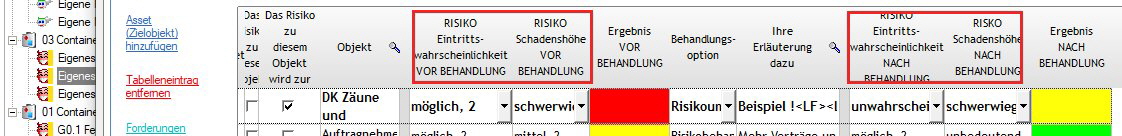

7. Bei selbst ermittelten Risiken hinterlegen Sie Hinweise zur Bedrohung und Schwachstelle, damit der Dritte versteht, warum dieses Risiko aufgeführt ist

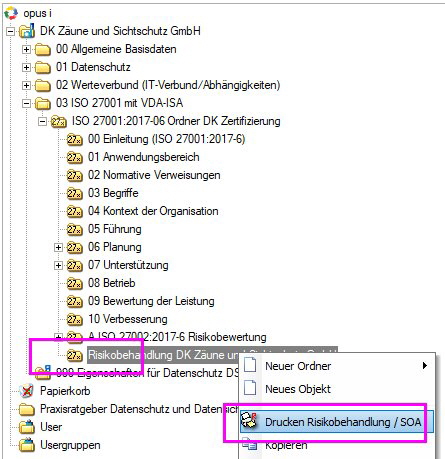

Der Druckdialog wird über das Popup-Menü geöffnet.

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)