Allgemeine Bedienung von opus i

# 0.81-2

Risiko, selbst entwickelte Maßnahme (“eigene Maßnahme”)

Stand: 20191110

Die Registerkarte ALLGEMEIN

Verlinken Sie im grauen Textfeld notwendige Richtlinien oder sonstige Dokumente, die sich auf dieses Risiko beziehen - kurz gesagt: alles, was dem Risikoeigentümer nutzen kann das Risiko richtig zu bewerten.

Nutzen Sie das obere Textfeld für allgemeine Hinweise zum Risiko und z.B. auch für Überarbeitungshinweise.

Nutzen Sie die Wiedervorlage oder die Erinnerungs-E-Mail zur Ingangsetzung/zum Nachweis des PDCA-Kreislaufes.

Im grauen Feld VERSION führt opus i Änderungensdaten (Datum, Uhrzeit, Änderungsuser) mit. Diese Daten können nicht verändert werden. Version 1 entspricht den Generierungsdaten. Ab Version 2 wurden Änderungen vorgenommen. Die Version wird bei jedem Speichern hochgezählt.

Diese im Bild (oben) dargestellten Risiken entstammen diesem kleinen IT-Verbund (der als Beispiel zu verstehen ist).

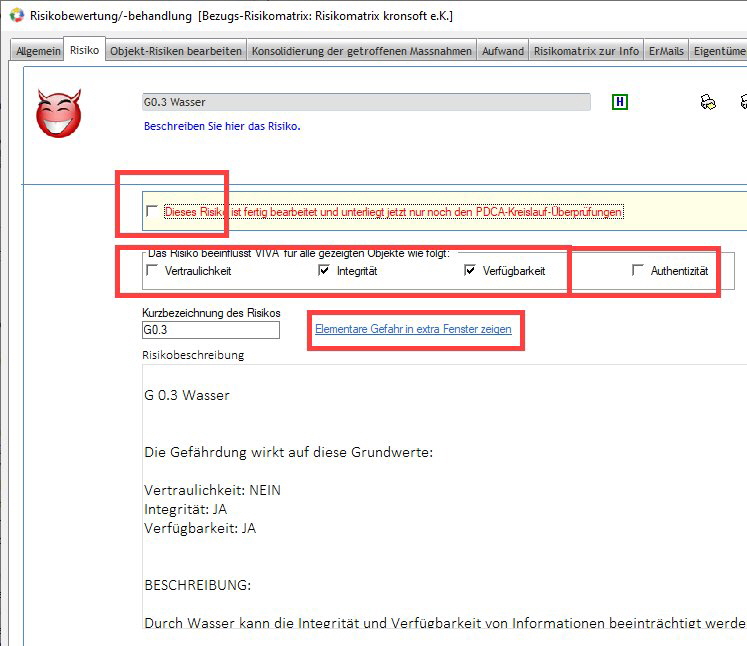

Die Registerkarte RISIKO

Ist ein Risiko “fertig” bearbeitet (bis zur nächsten Revision) kann im gelb hinterlegten Auswahlfeld ein Häkchen gesetzt werden. Das Risiko-Icon wird grün dargestellt und signalisiert “ok, fertig”.

VERTRAULICHKEIT, INTEGRITÄT und VERFÜGBARKEIT können nur bei selbst angelegten Risiken (also keine Elementare Gefahr aus dem IT-Grundschutz) bearbeitet werden. AUTHENTIZITÄT dagegen immer.

Bei selbst angelegten Risiken MUSS ein Kurzzeichen zur Gefahrenbezeichnung (hier im Bild WASSER) vergeben werden. Das Kurzzeichen darf nicht mit dem Buchstaben G (g) beginnen.

Für die weiteren Bearbeitungsschritte kann es hilfreich sein, den Gefahrentext in einem zusätzlichen Fenster ständig anzuzeigen.

![]() Zu jeder eigenen Maßnahme MUSS ein Kurzzeichen vergeben werden.

Zu jeder eigenen Maßnahme MUSS ein Kurzzeichen vergeben werden.![]() Besteht das Maßnahmenkurzzeichen wie dargestellt aus einem Buchstaben und einer Zahl kann opus i die Maßnahmen in der optischen Darstellung sortiergerecht darstellen: M1, M2, ..., M10, M11, ..., M100, M101, ...

Besteht das Maßnahmenkurzzeichen wie dargestellt aus einem Buchstaben und einer Zahl kann opus i die Maßnahmen in der optischen Darstellung sortiergerecht darstellen: M1, M2, ..., M10, M11, ..., M100, M101, ...

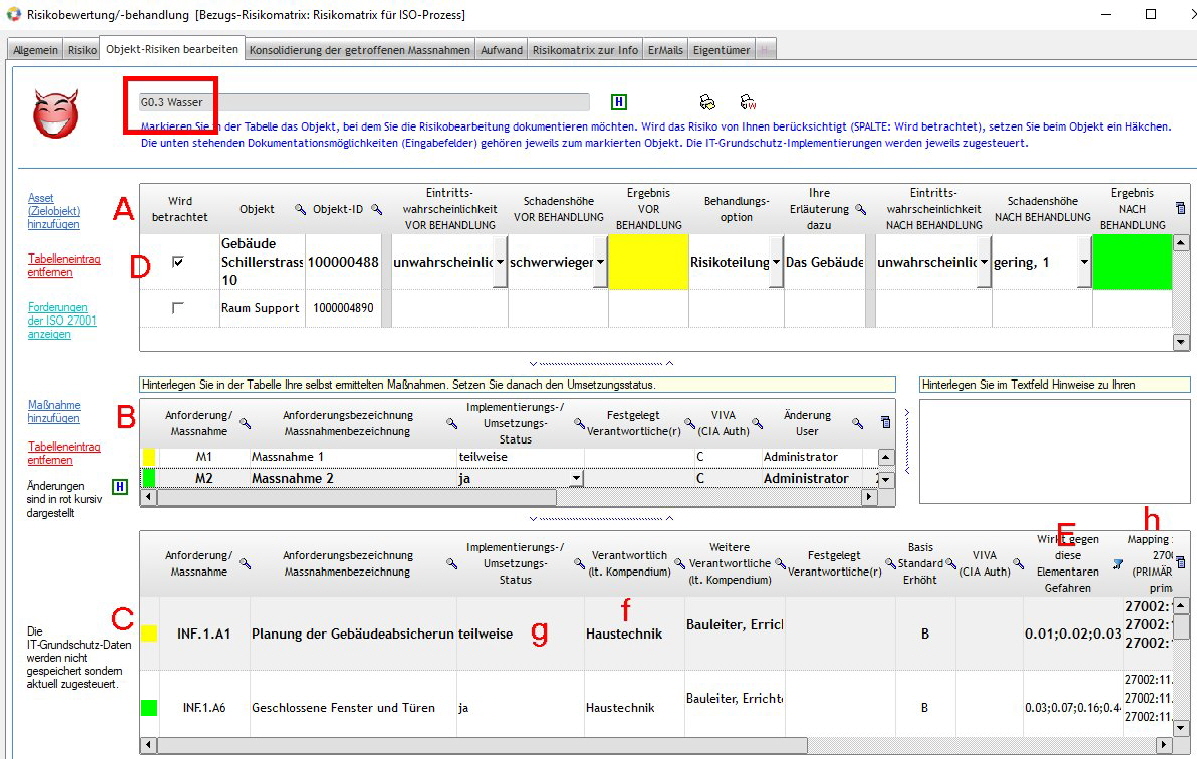

Die Registerkarte OBJEKT-RISIKEN BEARBEITEN

In der oberen Tabelle ( A ) werden der IT-Verbund und die durch dieses Risiko betroffenen Assets (Zielobjekte, Objekte) aufgelistet. Der “IT-Verbund” steht dabei stellvertretend zur Bearbeitung der organisatorischen Risiken, die (systembedingt) nicht als Assets in der IT-Struktur aufgeführt sind.

Die Risikobewertung nach Eintrittswahrscheinlichkeit und Schadenshöhe (im weiteren “Eintritt” und “Schaden” genannt) findet direkt in jeder Objektzeile D statt.

Der Risikoeigentümer muss Eintritt und Schaden VOR und NACH der Behandlung einstufen und verantworten. Im Falle “G0.3 Wasser” ist der Risikoeigentümer die Haustechnik f, also nicht der Bearbeiter des Risikoobjektes. Die Behandlungsoption wird automatisch zugesteuert, wenn die Behandlungsoptionen bei der RISIKOMATRIX hinterlegt wurden - ist aber änderbar.

Das Textfeld B wird genutzt, wenn eigene Maßnahmen - also nicht die IT-Grundschutz-Maßnahmen - zur Reduzierung des Risikos eingesetzt werden.

In der Tabelle C werden die IT-Grundschutz-Anforderungen und deren Bearbeitungsstand g zum markierten Asset eingeblendet. Die hier gezeigt Anforderungen (im Bild INF.1.A1 und INF.1.A6) sind dann auch zur Bewältigung der ISO-Anforderungen geeignet, wenn in der ISO-Spalte h ISO-Controls aufgelistet sind.

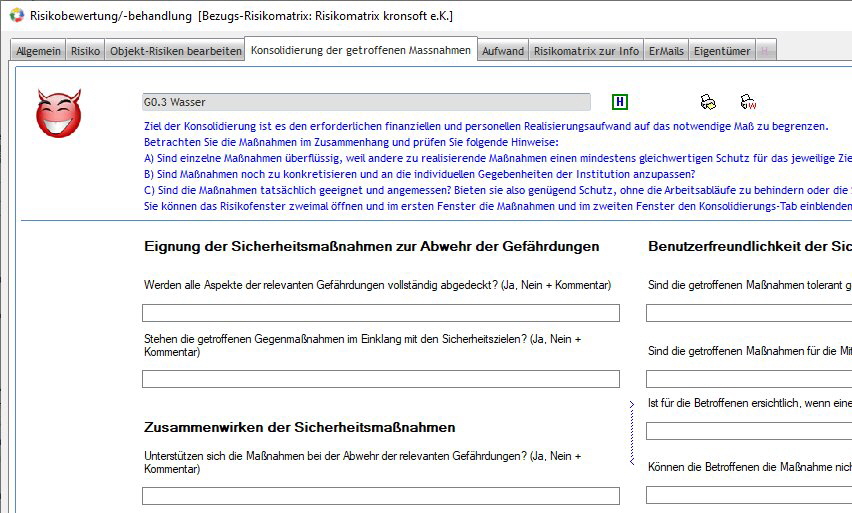

Die Registerkarte KONSOLIDIERUNG DER GETROFFENEN MAßNAHMEN

Die Konsolidierung der Maßnahmen ist ein gutes Instrument um den Realisierungsaufwand der zu implementierenden Maßnahmen vernünftig zu begrenzen und die Akzeptanz dieser durch die Mitarbeiter sicherzustellen.

Der Aufwand der Konsolidierung scheint erheblich zu sein, wirft aber entscheidende Fragen auf, und wird deshalb, bei Nutzung des Fragenkataloges, Vorteile für die gesamte Sicherheitsorganisation bringen.

Auch die Konsolidierung liegt, wie die Risikobearbeitung, in der Verantwortung des Risikoeigentümers.

Die Registerkarte AUFWAND

Auf der Registerkarte AUFWAND sollten die Aufwände hinterlegt werden, die bei der Erstellung und Bearbeitung des Risikos und in der Folgezeit angefallen sind, bzw. anfallen werden.

Die Registerkarte RISIKOMATRIX ZUR INFO

Auf der Registerkarte RISIKOMATRIX ZUR INFO sind zur besseren Bearbeitung des Risikos die Inhalte der RISIKOMATRIX dargestellt.

Wichtig ist die Gegenüberstellung der Risikomatrizen zu den Zeitpunkten “letzte Bearbeitung des RISIKOS” und “aktueller Stand der Matrix”.

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)