Allgemeine Bedienung von opus i

# 0.80

Die Risikomatrix und deren Bearbeitung

Die Risikomatrix und deren weitere Bearbeitung ist in opus i für alle vier Managementgebiete gleich und deshalb haben wir die weitere Bearbeitung hier unter der Rubrik ÜBERGREIFEND aufgeführt.

Stand: 20190830

Voraussetzung zu den hier aufgeführten Infos ist, dass die von Ihnen benötigte Risikomatrix bereits angelegt ist. Im Zweifel können Sie hier noch einmal kurz nachschauen: ITGS, ISO27001, ISO14001 und ISO9001.

Das Wichtige am Anfang

![]() Die Risikomatrix und die Risikobetrachtung sind Grundlage all Ihrer Bemühungen und deshalb:

Die Risikomatrix und die Risikobetrachtung sind Grundlage all Ihrer Bemühungen und deshalb:

- In einer Richtlinie MUSS die verantwortliche Stelle (also Ihre Institution) darlegen, wie sie Risiken behandeln und damit umgehen wird

- Die Risikomatrix und die Definitionen zu Eintrittswahrscheinlichkeiten und Schadenshöhe MÜSSEN durch die Leitung der Stelle (Vorstand, Geschäftsführer, Inhaber) abgenommen, genehmigt, verantwortet und unterschrieben werden

- Richtlinie (“Umgang mit Risiken”) und Risikomatrix sind Grundlage jedes Audits.

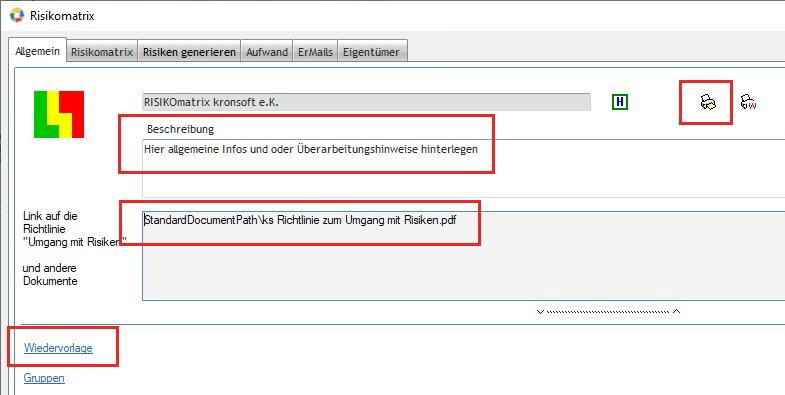

Die Registerkarte ALLGEMEIN

Verlinken Sie im grauen Textfeld Ihre Richtlinie.

Nutzen Sie das obere Textfeld für allgemeine Hinweise zur Risikomatrix und z.B. auch für Überarbeitungshinweise.

Nutzen Sie das grau hinterlegte Textfeld um Ihre Richtlinie “Umgang mit Risiken” zu hinterlegen. Ein Beispieldokument dazu liegt im opus i Verzeichnis \Database\SystemFiles\SecuMax2\INIs\DE\

Nutzen Sie die Wiedervorlage oder die Erinnerungs-E-Mail zur Ingangsetzung/zum Nachweis des PDCA-Kreislaufes.

Drucken Sie die Risikomatrix und lassen Sie sie von der Leitung der Institution abzeichnen.

Wenn die Risiken generiert sind, sind dies Ihre nächsten Schritte: nächste Schritte

Die Massnahmen richtig dokumentieren: hier

Auswirkungen von Änderungen an der Risikomatrix: hier

Die Registerkarte RISIKOMATRIX

Einer Risikobewertung MUSS eine Definition zu Eintrittswahrscheinlichkeit und Schadenshöhe zugrunde liegen.

Diese Beschreibungen stellen die Sicht der verantwortlichen Stelle dar und sind durch die Leitung der Stelle zu genehmigen und zu verantworten.

Die Registerkarte RISIKOMATRIX besteht aus vier weiteren Registerkarten die wir uns jetzt im Einzelnen anschauen.

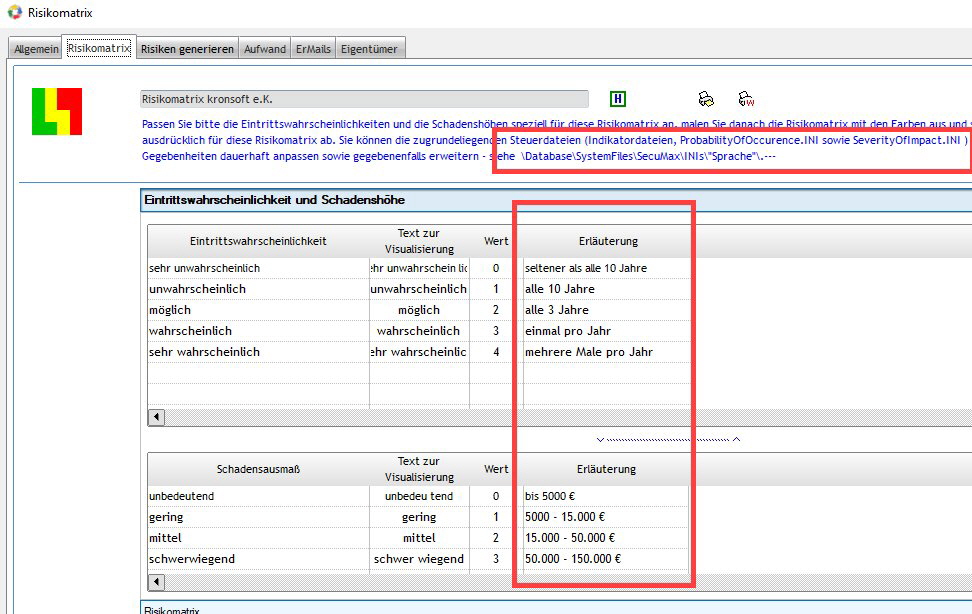

Eintrittswahrscheinlichkeit und Schadenshöhe

Die im Bild jeweils gezeigten Eintrittswahrscheinlichkeiten und Schadenshöhen sind Beispiele dafür, wie die verantwortliche Stelle diese beiden Werte definieren könnte. Diese Definitionen können von Ihnen dauerhaft in den beiden genannten Steuerdateien abgeändert werden (siehe Erklärung in blauer Schrift oben).

Sie können zwischen drei bis sieben Zeilen zu Eintrittswahrscheinlichkeiten und Schadenshöhen abgeben - normal sind fünf. Die Erläuterungen müssen nicht dauerhaft verändert werden - sie können auch je nach Bedarf direkt in den beiden Tabellen in den Erläuterungsspalten angepasst werden. Diese Festlegungen werden dauerhaft zur Risikomatrix abgespeichert.

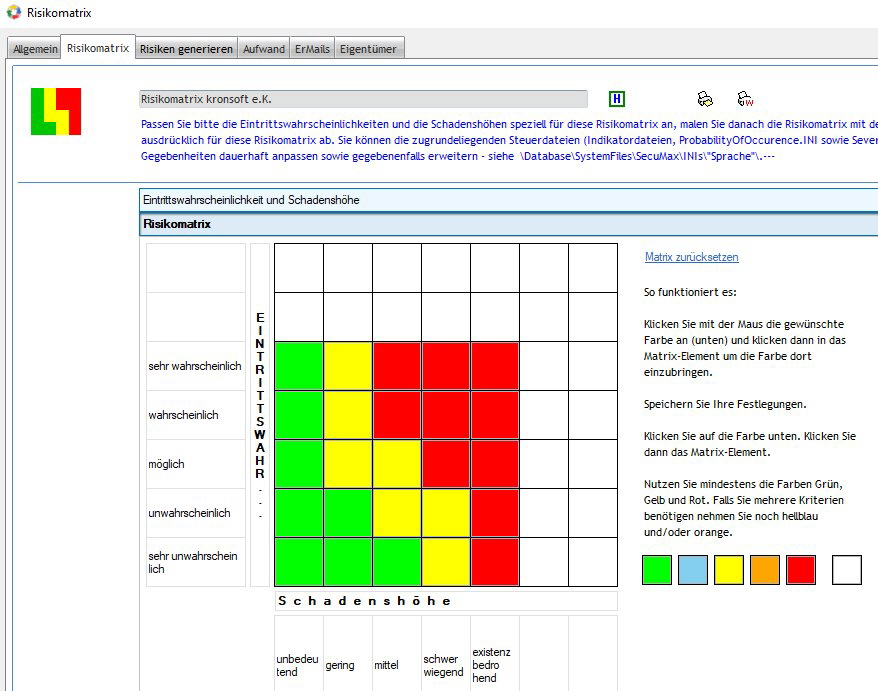

Risikomatrix

Durch die farbliche Kennzeichnung der Schnittpunkte von Eintrittswahrscheinlichkeit und Schadenshöhe zeigen Sie auf, wie die Institution die dort auftretenden Risiken behandeln wird.

- Grün bedeutet, dass keine weiteren Maßnahmen ergriffen werden und ein mögliches Restrisiko getragen wird

- Gelb bedeutet, dass Risiken behandelt werden, wenn es praktikabel erscheint (ALARP, as low as reasonably practicable, in deutsch: so niedrig, wie vernünftigerweise praktikabel)

- Rot bedeutet, dass die Institution auf jeden Fall einen Behandlungsprozess zu diesem Risikobereich in Gang setzt.

Sollte Ihre Institution neben diesen drei Behandlungskriterien noch weitere vorgesehen haben, können zur Darstellung die weiteren Farben HELLBLAU und ORANGE dazugenommen werden.

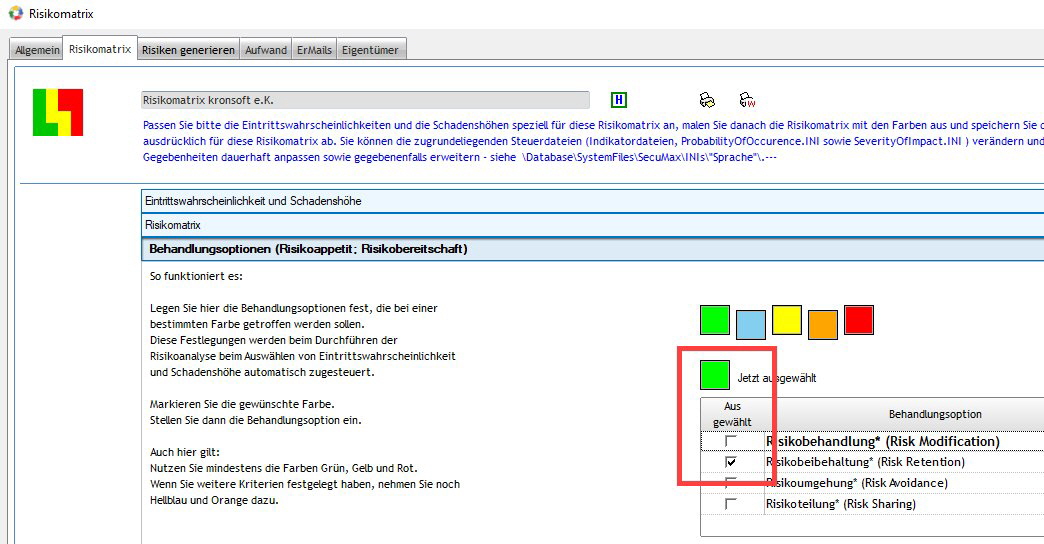

Behandlungsoptionen

Damit bei der späteren Risikobewertung (Einstufung nach Eintrittswahrscheinlichkeit und Schadenshöhe) immer die vorgesehene Behandlungsmethode angewandt wird, SOLLTEN die Behandlungsoptionen durch den Verantwortlichen nicht nur in der oben angesprochenen Richtlinie sondern auch für eine AUTOMATISCHE ZUSTEUERUNG jetzt und hier festgelegt werden. Dies tun Sie auf der Registerkarte BEHANDLUNGSOPTIONEN, wie hier unten im Bild dargestellt.

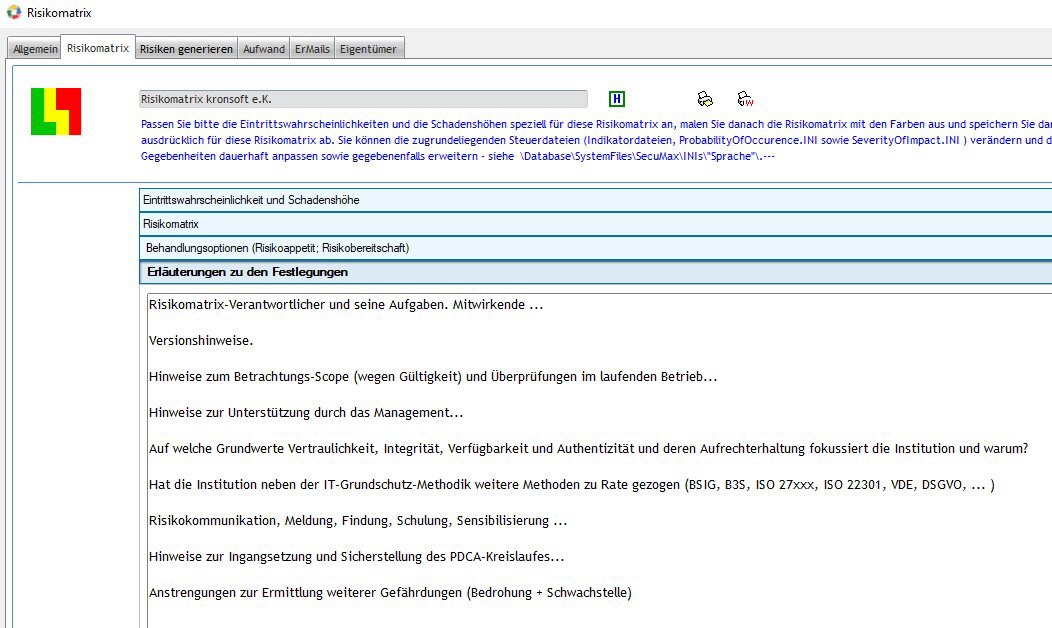

Erläuterungen zu den Festlegungen

Damit auch später noch nachvollziehbar ist auf welchen Basen die Festlegungen getroffen wurden, sowie exakt wann und von wem SOLLTEN hier Notizen hinterlegt werden, die den Vorgang “Risikomatrix” transparent machen und halten.

Die Texte sind formatierbar (rechte Maustaste).

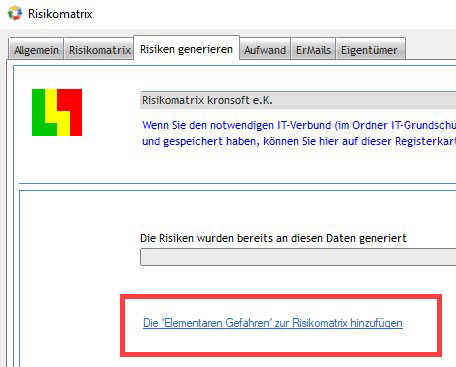

Die Registerkarte RISIKEN GENERIEREN

Auf der Registerkarte RISIKEN GENERIEREN erzeugen wir die Darstellung zu den im IT-Verbund wirkenden Risiken.

Die Registerkarte ist nur SICHTBAR, wenn sich die Risikomatrix innerhalb eines der folgenden Ordner befindet:![]() ISO 2700x Ordner,

ISO 2700x Ordner,![]() ISO 1400x Ordner,

ISO 1400x Ordner,![]() ISO 900x Ordner.

ISO 900x Ordner.

Befindet sich die Risikomatrix in einem ![]() allgemeinen Ordner, ist die Registerkarte NICHT sichtbar.

allgemeinen Ordner, ist die Registerkarte NICHT sichtbar.

Voraussetzung, damit wir die Risiken generieren können, ist das vorhandensein des IT-Verbundes, in dem unsere Assets (Zielobjekte) abgebildet sind. Diesen Assets müssen die IT-Grundschutzbausteine (in denen die Risiken gelistet sind) zugeordnet sein.

Mit dem Klick auf den Generierungslink

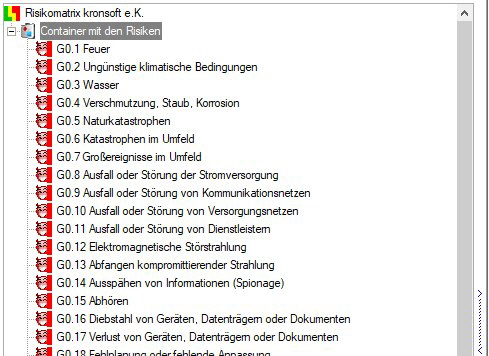

werden alle im IT-Verbund befindlichen Risiken (ca. 47) wie folgt dargestellt:

Die Registerkarte AUFWAND

Auf der Registerkarte AUFWAND sollten die Aufwände hinterlegt werden, die bei der Erstellung der Risikomatrix und in der Folgezeit angefallen sind, bzw. anfallen werden.

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)