IT-Grundschutz. Risikoanalyse nach ITGS-200-3

# 2.80.2

200-3. Risikomatrix

Stand: 20191229 20190614 20190604

In opus i bildet die Risikomatrix die Beurteilungsgrundlage für die Risikoanalyse:

- Die Risikomatrix

wird als eigenständiges Objekt in opus i geführt und im IT-Verbund angelegt. Diese Risikomatrix kann kopiert und an anderer Stelle - z.B. in einem weiteren IT-Verbund - wieder verwendet werden; Änderungen daran wirken nicht auf die ursprüngliche Risikomatrix zurück.

wird als eigenständiges Objekt in opus i geführt und im IT-Verbund angelegt. Diese Risikomatrix kann kopiert und an anderer Stelle - z.B. in einem weiteren IT-Verbund - wieder verwendet werden; Änderungen daran wirken nicht auf die ursprüngliche Risikomatrix zurück. Referenzierungen zu einer Risikomatrix sind NICHT zulässig

Referenzierungen zu einer Risikomatrix sind NICHT zulässig

- Im Regelfall sollte eine Risikomatrix im Verwaltungsteil des IT-Verbundes angelegt werden

- Im Regelfall sollte weiterhin eine Risikomatrix im ICS-Teilverbund innerhalb des IT-Verbundes angelegt werden

- Werden mehrere Risikomatrizen benötigt, weil innerhalb des IT-Verbundes verschiedene Risikoappetite auftreten, können auch mehrere Risikomatrizen angelegt werden - allerdings muss der Anwender dann beim Bearbeiten eines Zielobjektes bestimmen, welche Risikomatrix zur Risikoanalyse durch opus i verwendet werden soll

Zugriffsrecht zu einer bestehenden Risikomatrix haben grundsätzlich nur opus i Anwender mit Adminrechten und der Objekteigentümer.

Zugriffsrecht zu einer bestehenden Risikomatrix haben grundsätzlich nur opus i Anwender mit Adminrechten und der Objekteigentümer.

Der Regelfall: eine Risikomatrix pro IT-Verbund

Die Risikomatrix wird als eigenständiges Objekt in opus i geführt und im IT-Verbund angelegt.

Diese Risikomatrix befindet sich im Verwaltungsteil des IT-Verbundes und dient allen Zielobjekten des Verwaltungsteils als Basis zur Risikoanalyse.

Existieren ICS-Zielobjekte im Verbund, ist für den ICS-Teilverbund ebenfalls eine Risikomatrix zu führen.

Unterscheiden sich beide Matrizen in Bezug auf Eintrittswahrscheinlichkeit und Schadenshöhe nicht, kann die Risikomatrix des Verwaltungsteils dort kopiert und im ICS-Teilverbund EINGEFÜGT werden (nicht referenziet).

Sonderfall: Im IT-Verbund existieren unterschiedliche Risiko-APPETITE und es werden mehrere Risikomatrizen benötigt

Prinzipiel gilt das für den Regelfall gesagte, allerdings könnte diese Konstellation dann so aussehen.

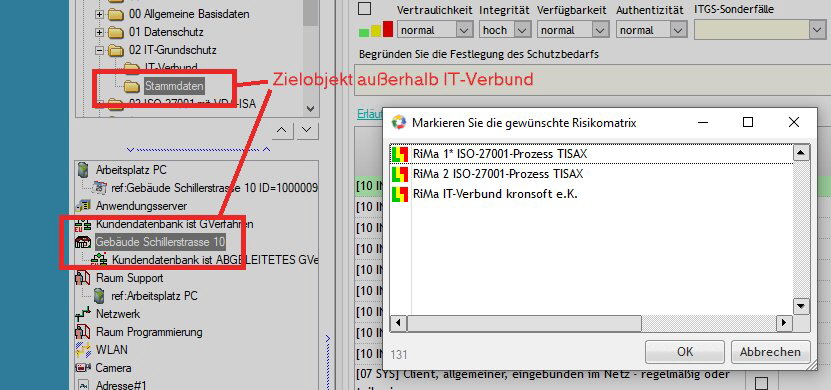

Existieren mehrere Risikomatrizen in den verschiedenen Verbundsektionen, muss der Anwender beim Bearbeiten eines Zielobjektes bestimmen, welche Risikomatrix zur Risikoanalyse durch opus i verwendet werden soll.

Die Risikomatrix ![]() und deren weitere Bearbeitung ist in opus i für alle vier Managementgebiete gleich und deshalb haben wir die weitere Bearbeitung unter der Handbuchrubrik ÜBERGREIFEND aufgeführt: hier.

und deren weitere Bearbeitung ist in opus i für alle vier Managementgebiete gleich und deshalb haben wir die weitere Bearbeitung unter der Handbuchrubrik ÜBERGREIFEND aufgeführt: hier.

![]() Sonderfall: Das Zielobjekt wird außerhalb des IT-Verbundes zur Bearbeitung geöffnet!

Sonderfall: Das Zielobjekt wird außerhalb des IT-Verbundes zur Bearbeitung geöffnet!

Grundsätzlich sollten die Zielobjekte (Gebäude, Server, Netze, ...) zur Bearbeitung direkt über den IT-Verbund geöffnet werden.

Wenn dies aus organisatorischen Gründen nicht möglich ist und das Zielobjekt außerhalb des IT-Verbundes geöffnet wird, reagiert opus i wie folgt:

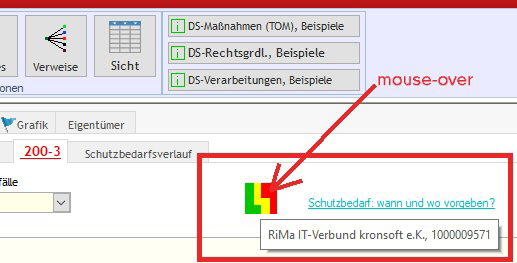

1. Wird innerhalb des gerade angewählten Mandanten GENAU EINE Risikomatrix gefunden, wird diese automatisch dem in Bearbeitung befindlichen Zielobjekt beigestellt. Der User (der Bearbeiter des Zielobjektes) SOLLTE die Grafik der Risikomatrix mit der Maus überstreichen (mouse-over) - im Tooltip wird die Bezeichnung der zugesteuerten Risikomatrix angezeigt.

![]()

2. Befinden sich MEHRERE Risikomatrizen innerhalb des gerade angewählten Mandanten, MUSS die passende Risikomatrix ausgewählt werden - danach stellt opus i diese dem zur Bearbeitung geöffneten Zielobjekt bei.

Die Bezeichnungen der Risikomatrizen sollte deshalb eindeutig sein und dem User DAS SICHERE ZUORDNEN der passenden Risikomatrix ermöglichen.

200-3. Risikomatrix. Die weitere Bearbeitung.

Bitte richten Sie Ihre Supportanfrage online an uns oder direkt aus opus i heraus über die implementierte Support-Mail-Funktion.

Sie erreichen uns zu normalen Bürozeiten unter der Telefonnummer +49 6858 6370

kronsoft e.K. Schillerstraße 10 66564 Ottweiler Deutschland Datenschutzerklärung

Neu

20210506

www.kronsoft.de Impressum Datenschutzerklärung

Die Version der WEB-Seite ist 64 (2024-08-18)